Danke

In dem Audit konnte ich jetzt nichts zur Verknüpfung mit Emails finden. Man kann sich bei vyprvpn zur Sicherheit mit einer wegwerf email oder anonymen Tutanota-Email, die wiederum anonym bei Tutanota über den Tor-Browser erstellt wurde, anmelden.

Bezüglich Torrents hatte ich in den 7 Jahren noch nie Probleme, die kann ich mit voller Geschwindigkeit herunterladen, egal wieviele - ohne Mengen Begrenzung. Ebenso DDL.

Das für mich wichtigste wegen dem nolog habe ich auf der vyprvpn Seite gefunden, z.B.:

Punkt 4:

Speichert der Dienst Daten oder Metadaten, die in einer VPN-Sitzung gesammelt wurden (von der Verbindung bis zur Unterbrechung der Verbindung) nachdem die Sitzung abgeschlossen wurde? (Einschließlich Daten des Kunden, VPN-App, APIs, VPN-Gateways).

Unsere Antwort

Wir sammeln keine Daten oder Metadaten von unseren Nutzern und es werden keine Aufzeichnungen von ihren Verbindungen gemacht.

Die vollständige Datenschutzrichtlinie finden Sie unter https://www.goldenfrog.website/privacy

Punkt 5:

Speichert Ihr Unternehmen (oder teilt mit Dritten) Daten über die Browser- und/oder Netzwerkaktivität der Nutzer, einschließlich DNS-Suchen und Aufzeichnungen von Domain-Namen und besuchten Webseiten?

Unsere Antwort

Wir speichern oder teilen keinerlei Daten über das Surfverhalten, Netzwerkaktivität oder DNS-Suchen.

Wir besitzen und warten unser eigenes Netzwerk aus Servern und Infrastruktur, inklusive unserem DNS-Service, welcher keinerlei Informationen speichert, sodass wir sicherstellen können, dass keine Daten mit Dritten geteilt werden. Dies ist ein Teil unseres Versprechens, Nutzern bestmöglichen Datenschutz zu bieten.

Punkt 6:

Haben Sie ein klares Verfahren zur Beantwortung legitimer Anfragen nach Daten von Strafverfolgungsbehörden und Gerichten?*

Unsere Antwort

Ja. Alle rechtlichen Anfragen werden an das Golden Frog Rechtsteam weitergeleitet. Die Golden Frog GmbH ist eine schweizer Firma, und weil sämtliche Nutzerdaten in der Schweiz gespeichert werden, sind wir rechtlich davor geschützt, jegliche fremde (nicht-schweizer) Anfragen direkt zu beantworten. Wir beantworten lediglich zugelassene Auskunftsforderungen der entsprechenden schweizer Behörden, die von sich aus, oder auf Anfrage einer fremden Rechtsinstitution unter Voraussetzung eines rechtlichen Abkommen handeln. Da wir keine Daten über das Nutzerverhalten speichern, sind diese rechtlichen Anfragen darauf begrenzt, ob ein Anwender ein Kunde ist oder nicht, und sind über das Schweizer Recht abgesichert.

Quelle: https://www.vyprvpn.com/de/trust

Anmerkung von mir: Allerdings steht im krassen Gegenteil (zu Punkt 6 ) in der englisch sprachigen Datenschutzrichtlinie von Golden Frog:

"Wie Golden Frog auf strafrechtliche Ermittlungen antwortet:

Golden Frog kooperiert in vollem Umfang mit den Strafverfolgungsbehörden, dennoch muss es eine Vorladung geben, bevor Golden Frog die identifizierenden Informationen eines Mitglieds zur Verfügung stellt - minimale Informationen, die vernünftigerweise zur Identifizierung dienen und nicht mehr. In einer strafrechtlichen Untersuchung ist Golden Frog durch das Gesetz verpflichtet, die Tatsache der Untersuchung dem Mitglied nicht mitzuteilen." (übersetzt mit deepl)

Quelle: https://www.goldenfrog.com/de/privacy

…minimale Informationen, die vernünftigerweise zur Identifizierung dienen…

Das interpretiere ich anders, als ob man nur identifiziert ob jemand ein Kunde ist oder nicht, wie in der ersten Aussage unter Punkt 6 verlautbart.

Welche Aussage Anwendung findet, wenn es hart auf hart kommt… ist ein wenig russisch Roulette.

Ein meiner Ansicht nach erfolgversprechender Weg zur User-Identifizierung sind die Zahlungsinformationen.

Mit den Vyprvpn Zahlungsmöglichkeiten:

- Discover

- MasterCard

- American Express

- Visa

- UnionPay

- Paypal

Bei Registrierung über Android und IOS (Vyprvpn-App):

- Google Play

- Apple App Store/iTunes

hat vyprvpn quasi die realen User-Daten vorliegen.

In der Vergangenheit sind manche Böse Buben allein durch Rückverfolgung derZahlungsinformation aufgedeckt worden. Eine vorbildliche Maßnahme wäre, man schützt die User wie es Posteo macht, mit Trennung und Anonymisierung von Zahlung und User. Oder wie es meine ich bei Pefect Privacy möglich ist per Barzahlung per Brief.

So bleibt mir nichts anderes übrig auf das nolog zu vertrauen und das man bei nicht so bösen Buben, die nur hin und wieder mal Torrents oder DDL runterladen, nicht mit der ganz großen Keule seitens der Strafbehörden schwingt (Rechtshilfe Ersuchen usw.).

Da ich im Web immer wieder auf Schwierigkeiten stosse wegen meiner vpn-ip (acces denied) und es nur eine deutsche vyprvpn-ip gibt. Wie verhält sich das eigentlich mit der Verteilung dieser einen IP auf X User. Sind dann alle gleichzeitig mit dieser ip unterwegs oder wird diese ip intern aufgesplittet auf individuelle ip’s. So das man einzelne User dann doch mit ihrer original Internetprovider-IP identifizieren und deren vpn Surfverhalten verfolgen könnte?

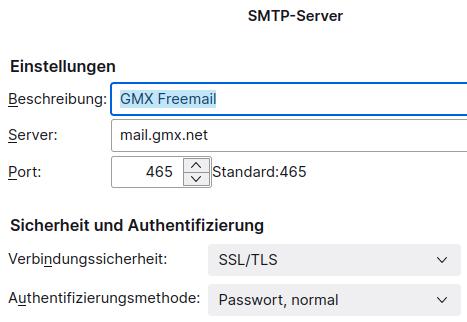

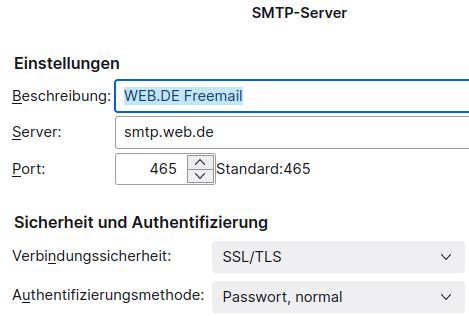

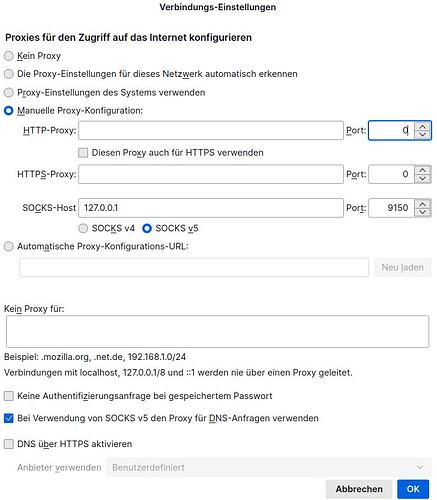

Wegen dem eigentlichen Problem mit dem Versenden von mails über gmx und web-de habe ich vorerst eine Lösung gefunden nach dieser Anleitung:

https://www.reddit.com/r/TOR/comments/jweglt/how_to_run_programs_through_the_tor_network/

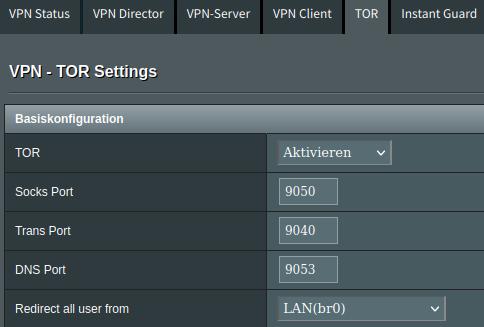

Sieht dann so aus bei mir:

Es muss aber zwingend vorher der Tor-Browser gestartet werden, sonst kann Thunderbird keine Verbindung aufbauen.

Konnte heute erfolgreich mit Thunderbird über Gmx eine mail versenden wo gestern noch ein Mail delivery failed zurück kam.