https://de.wikipedia.org/wiki/Automatic_Certificate_Management_Environment

Das automatisiert die Erneuerung der SSL Zertifikate, für die erste Installation von Vaultwarden benötigst du es nicht, da kannst du direkt im NAS dir via LetsEncrypt holen:)

https://de.wikipedia.org/wiki/Automatic_Certificate_Management_Environment

Das automatisiert die Erneuerung der SSL Zertifikate, für die erste Installation von Vaultwarden benötigst du es nicht, da kannst du direkt im NAS dir via LetsEncrypt holen:)

Also das mit dem Sync-Problem klingt eher nach einem Problem auf deinem Fon. Da solltest du mal checken ob die sync-app im Hintergrund laufen darf zu 100% ohne Einschränkung. Welches Fon hast du?

@fresh

Habe aktuell ein Samsung A54.

Recht viel kann man da so gesehen ja nicht falsch machen.

Wird ja auch links oben so ein Icon angezeigt und noch viel nerviger am Sperrbildschirm, das sozusagen die App läuft und „wartet“.

Ich check das nochmal ![]()

@Luke

Ich würde das schonmal gerne Versuchen, Vaultwarden auf der NAS zu installieren,

ganz unabhängig ob ich es dann auch nutze,

erstmal nur so aus Interesse ![]()

Habe mal die Anleitung oben „studiert“, wenn man dem Link darin zur DDNS Freigabe in der Synology folgt, kommt irgendwo der Hinweis, das in weiterer Folge am Router bei den Portfreigaben Port 80, 443 und 5001 auf die NAS zeigen sollen.

Ist das notwendig?

Port 80 und 443 sind ja allgemeine Standardports, wenn ich die nun per Portweiterleitung im Router auf die IP 192.168.100.010 leite, funktioniert dann das restliche Netzwerk noch normal?

Port 80 und 443 werden doch von mehreren Geräten also auch IP Adressen verwendet, funktioniert das dann trotzdem alles weiter, nicht das dann diese zwei Ports nur mehr die NAS nutzen kann?

Für LetsEncrypt hat es bei immer ausgereicht nur TCP Port 80 für die Erstellung des Zertifikats auf das NAS weiterzuleiten.

Danach kannst du die Weiterleitung wieder rausnehmen.

Für den internen Gebrauch von Vaultwarden brauchst du keinerlei Ports von außen freigeben…

Portweiterleitungen/Forwarding bezieht sich ja immer auf eine gehende Verbindungen - wenn dein Browser eine verschlüsselte Webseite (443) aufruft, ist dies ja ausgehend und hat damit gar nix zu tun;)

Ich möchte unbedingt vermuten das die Mehrheit der Benutzer standardmäßig Let’s Encrypt über HTTP-01 challenge benutzt. Nach meinem Kenntnisstand und auch laut hier ist in diesem Fall Port 80 notwendig. Das heißt, bei denjenigen ist dann nach einem ¼ Jahr spätestens Schluss mit dem Zertifikat (ohne Port 80). Oder habe ich da irgendwas verpasst? ![]()

Das ist nicht richtig → Portweiterleitung / port forwarding

Da nimmt es jemand ganz genau…

Natürlich musst du den Port wieder öffnen wenn das Zertifikat über diese Weise erneuert werden soll - daher auch die Empfehlung mit dem ACME Container, da braucht es nämlich keine Portfreigaben.

Ich bezog mich jetzt bei den Portfreigaben auf das Netz vom entsprechenden User, diese setzt man dann im Router für interne Weiterleitungen…

Edit: Wo steht im verlinkten Artikel eigentlich was von ausgehendem Portforwarding?

@georg2021 ohne das jetzt in die Länge ziehen zu wollen, aber genau hier kannst du zwar nichts falsch machen, aber „vergessen“ einzustellen in den Eigenschaften der App(s). Oder sieh dir mal das hier an. Dürfte wohl bei dir ähnlich sein.

https://www.samsung.com/de/support/mobile-devices/hintergrundnutzung-von-apps/

Und dass dir die App dauernd angezeigt wird, solltest du in den Einstellungen für die Benachrichtigung einstellen (können) in der App.

@fresh

Habe das jetzt die letzten Tage mit der „DRIVE“ Synchronisierung getestet.

Am Samsung scheint das soweit erstmal ganz gut zu klappen ![]()

Habe dann mein OnePlus nochmal rausgeholt, welches ich vor kurzem verwendet habe und da klappt das auch nach neuer Installation und Einrichtung sporadisch.

Merkwürdig, merkwürdig…

Teste es heute mal auf dem Huawei meiner Frau, mal schauen, wie es da läuft ![]()

@Luke

habe Vaultwarden nun seit drei Tagen auf meiner Synology NAS am laufen und mich damit etwas „gespielt“. Schaut ganz gut aus und hat auch einige ganz brauchbare „Tools“ integriert ![]()

Du schreibst oben, es gibt da dann zukünftig sozusagen keinen „Wartungsaufwand“ da Watchtower das erledigt.

Das muss dann wohl sinnvollerweise auch noch hinzu installiert werden, man will den Passwordmanager auch aktuell halten ![]()

Kann ich das nach dieser Anleitung machen?

https://mariushosting.com/synology-30-second-watchtower-install-using-task-scheduler-docker/

LG

Was ich noch von früher weiß, sind Smartphones von Huawei noch restriktiver mit den Background-Tasks.

Und falls du Probleme hast, es liegt immer nur daran, dass die jeweilige Implementierung von Android auf den verschiedenen Smartphones mehr oder weniger restriktiv mit diesem Dingen umgeht. Um Akku zu sparen drehen dir die verschiedenen Umgebungen solche Dinge gnadenlos ab oder schicken sie in den Tiefschlaf wenn du sie nicht aktiv verwendest.

Viel Glück mit Vaultwarden ![]()

Sehr gut, du hast also auch erstmal ein SSL-Zertifikat auf dem NAS hinterlegt?

Ja, Watchtower kannst du so installieren, im Container Log siehst du dann welcher Container aktualisiert wurden…

Kann dir noch empfehlen das Admin Token abzusichern, momentan steht es vermutlich im Plaintext in der Containervariablen oder?

@Luke

Ja, SSL Zertifikat hat geklappt, ist aber über eine DDNS Adresse mittels synology.me auch nicht die größte Herausforderung ![]()

Genau genommen fand ich die Installation mittels der Anleitung (aus dem Link) oberhalb fast zu einfach ![]()

Ich installier dann mal Watchtower dazu und schau mal wie es sich verhällt.

Um den Admin-Token muss ich mich noch kümmern, kommt ja immer die Meldung beim LogIn, wobei ich eigentlich im Admin-Bereich noch gar nichts machen musste. Aber wichtiges Thema, habe ich noch am Schirm ![]()

Danke ![]()

Ist ja alles erstmal im „Teststadion“ und muss dann, wenn alles konfiguriert ist, ermal einige Wochen getestet werden und laufen.

Ob am Ende auch wirklich zu Vaultwarden gewechselt wird, oder ob ich doch bei KeePass bleibe, kann ich aktuell noch nicht wirklich sagen.

Jedenfalls eine spannende Alternative erstmal ![]()

Im Adminbereich legst du nochmal separat Einstellung wie DomainURL fest, deakivierst neue Registrierungen (falls public) und auch die SMTP Settings für Mailbenachrichtigungen und 2FA Settings.

Manuelle Backups der Datenbank sind dort auch möglich…

Wenn du vom Testbetrieb weg bist, würde ich auch die Verschlüsselungsmethode für deinen Vault ändern → Argon2id.

Wenn die Installation von Vaultwarden einfach war, bekommst du das mit ACME ja sicher auch hin ![]()

Das SSL Zertifikat für die synology.me Domain aktualisiert sich ja derzeit auch automatisch?

Frage mich daher, warum ich ACME das benötige?

Achso, dies hatte ich gar nicht mehr auf dem Schirm…

Dann brauchst du ACME natürlich nicht, ich nutze diesen Dienst von Synology nicht, daher benötige ich ACME…

Dann ist ja die Installation und Einrichtung von Vaultwarden mittlerweile ein Kinderspiel…

Moin @georg2021, ich habe das ganz einfach seit Jahren mit KkeePass2 und Syncthing auf Windows und Linux gelöst. Seit zwei Jahren nutze ich KeePassXC unter Windows und Linux, unter Android KeePassDX und auf dem Ipad KeePassium ohne Probleme, kann ich nur empfehlen.

Um den Portkram aus dem weg zu gehen, wäre doch eine offline Nutzung mit VPN Tunnel ins eigene Netzwerk gut oder nicht?

Dann braucht es keine Zertifikate und Co.

Und Angreifer kommen so nur schwer bis gar nicht ins Netz bzw. auf den NAS.

Vaultwarden selber braucht nicht viel Pflege.

Ab und zu n Update machen.

Geht ganz easy. Und den Inhalt / Datenbank sichern.

VPN ist soweit keine Option, da mein Ziel wäre, das die ganze Family einen Passwortmanager nutzt…

Aber auch, wenn ich per VPN sozusagen im eigenen LAN wäre kann ich Vaultwarden ja gar nicht aufrufen, per IP klappt das ja nicht und per SSL geschützter Domain muss ich ja so oder so von „außen“ zugreifen, oder?

Ich verwende Keepass XC sowohl mit Windows 10 und Ubuntu. In der Regel nutze ich auf allen Plattformen Firefox, und zwar zusammen mit der Erweiterung KeepassXC-Browser.

Auf zwei Android-Geräten verwende ich Keepass2Android.

Es gibt genau eine Datenbank, die liegt in meiner eigenen Nextcloud. Sie ist mit Passwort und Schlüsseldatei verschlüsselt. Die Schlüsseldatei ist auf den Endgeräten installiert, sie liegt nicht in der Nextcloud. Selbst wenn jemand die Datenbank aus meiner Nextcloud abgreift, fehlt im die Schlüsseldatei.

Über den Nextcloud Client wird die Datenbank auf die Desktop-Rechner (Windows, Ubuntu) synchronisiert und direkt von KeepassXC verwendet.

Keepass2Android greift per WebDAV auf die Datenbank zu.

Und ja, das funktioniert.

Auch mit KeepassXC kann man Anhänge speichern. Diese sind in der *.kdbx gespeichert. Ich sehe die Anhänge auch mit Keepass2Android. Unter Android habe ich auch mal KeepassDX getestet, auch da sind die Anhänge problemlos lesbar. Ich würde deshalb erwarten, dass das eine native Funktion des Datenbankformates ist und deshalb auch mit anderen Keepass-Derivaten funktioniert.

Warum habe ich KeepassDX getestet? Ich hatte überlegt, meine Datenbank mit einem Yubikey zu sichern. KeepassDX unterstützt das, Keepass2Android wohl nicht.

Warum habe ich mich gegen KeepassDX entschieden? Keepass2Android greift direkt per WebDAV auf die Datenbank in der Nextcloud zu und synchronisiert sie auf das Android-Gerät. KeepaassDX beherrscht kein WebDAV. Hier muss ich also auf eine lokale Kopie auf dem Telefon zugreifen, die durch eine andere Software mit der Nextcloud synchronisiert wird. Das funktioniert nicht ohne manuelles Eingreifen und damit nicht zuverlässig. Zudem ist es möglich, die Schlüsseldatei in Keepass2Android intern zu speichern. Für KeepassDX muss die Schlüsseldatei irgendwo im Dateisystem offen herumliegen. Das sind Punkte, die mir nicht so recht gefallen wollen. Deshalb bleibe ich (vorerst) bei Keepass2Android ohne Yubikey.

Bei meiner Familie haben alle einen VPN am Handy. Und die Geräte im LAN und WLAN sind e drin.

Warum sollte nur IP Adresse nicht gehen?

Einfach IP Adresse vom NAS verwenden mit dem passenden Port.

Da es hier aber sehr viele Einrichtungsmöglichkeiten gibt, kann ich hier nicht weiter helfen. Am besten mal eine Anleitung suchen für eine offline Einrichtung.

Hi @Luke

habe mich heute wiedermal etwas mit Vaultwarden beschäftigt und einige „Test“ Einträge gemacht.

So wie es aussieht, kann ich damit auch meine 2FA Abfrage erledigen, oder?

Verstehe aber nicht ganz, wie das funktioniert.

z.B. bei Amazon habe ich die 2FA aktiviert.

Nun fülle ich in dem Eintrag alle Felder entsprechend aus, aber was muss ich bei TOTP eintragen, damit mir da hier ein Code errechnet wird?

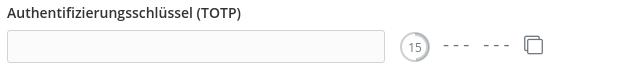

Das Feld sieht so aus:

Irgendwie sollte da ja hinten bei - - - - - - eine sechsstellige Zahl erscheinen?

LG