1 - in 2023.6 VPN app funktioniert es leider nicht.

2 - du meinst wireguard ohne der VPN app?

Ja, ist veraltet aber wenigstens werden mehrere Hundert Adressen blockiert.

Ich werde, so es die Moderatoren ermöglichen, den Beitrag Aktualisieren/Erweitern und auch eine Aktuelle Hostdatei einstellen.

Ich schau mir die Datei noch einmal an.

Daher die Empfehlung eine VM zu nutzen. Ich werde, wenn möglich, ein Sicherungs Programm mit in die Anleitung aufnehmen.

Genau - der Wireguard-Client ist dann Deine „VPN App“ an Stelle der von Mullvad.

Im Accountbereich von Mullvad kann man sich die conf-Files herunterladen und dann in Wireguard importieren. Siehe unter Option 2.

Für OpenVPN sollte das ebenso möglich sein, habe ich aber nicht getestet.

Dazu aus der erster beitag von system haben wir diese 2 nicht benutzt

1- (6) Netframework. Beim update windows sind die installiert.

2- Dann gibt es noch nsudo, ein sehr mächtiges windows system admin tool mit dem sie auch geschützte dateien bearbeiten und löschen können:

https://github.com/M2TeamArchived/NSudo/releases = last Updated in 28th August, 2021 (…)

@Indeedee

na dan werde das mal versuchen… danke.

@wanderer

EDIT

Es konnte dies sein: https://privacy.sexy/ Disable Wi-Fi Sense

ich bin mir leider nicht ganz sicher welches script das war: von privacy, oder shutup oder deins. Und da gab es glaub ich noch ein 4tes? uber die services?

Das stimmt so nicht. Man kann Win 11 genauso gut konfigurieren wie Win 10. Gegen Win 10 spricht dagegen einiges. Z.B. dass die meisten Editionen ab 2025 keine Sicherheitsupdates mehr bekommen und dass Win 10 schon seit einer Weile kaum noch Feature-Updates bekommt, was auch Sicherheitsfeatures inkludiert. Viele Sicherheitsfeatures, die unter Win 11 standardmäßig aktiviert sind, sind es unter Win 10 nicht. Darauf wird hier leider nicht hingewiesen. Aus Sicherheitsperspektive muss ganz klar Win 11 empfohlen werden und aus Datenschutzperspektive ist der Unterschied in einem gut konfigurierten System vernachlässigbar.

Privacy.sexy ist sehr unübersichtlich und nicht immer sind die Konsequenzen klar.

Lieber Microsofts offizielle Methoden verwenden, da es völlig unklar ist, was ShutUp10 an Änderungen im System vornimmt. Weder sind die genauen Änderungen die einzelne Einstellungen vornehmen dokumentiert, noch ist es Open Source.

Microsoft hat Einstellungen und Endpoints dagegen gut dokumentiert und man kann sie umsetzen:

https://learn.microsoft.com/en-us/windows/privacy/manage-windows-11-endpoints

Kernel-Erweiterung und Electron-App? Das ist keine gute Idee aus Sicherheitsperspektive. Simplewall ist hier die deutlich bessere Alternative und greift auf die eingebaute Windows Filtering Platform zurück.

Unsicher und unnötig. Windows 11 hat nativen Support für 7z, TAR und andere ZIP-Formate.

Wichtige Systemkomponenten zu löschen ist keine gute Idee. Wenn man die Funktionen von Smartscreen nicht nutzen will, einfach per Gruppenrichtlinie deaktivieren.

IME läuft auch ohne eine Installation in Windows. Zudem ist die Befürchtung von Backdoors unbegründet. Bisher hat kein Reverse-Engineering eine Backdoor gefunden. Legitimes Remote-Management für Firmen ist bei Konsumer-Geräten sowieso standardmäßig deaktiviert, kann aber ggf. im UEFI deaktiviert werden. Es gibt auch einige Videos zu Intel ME Reverse Engineering, bspw beim CCC: https://www.youtube.com/watch?v=wsmHmYxyoxg

Man sollte auch Teredo ausschalten im Terminal:

netsh interface ipv6 set teredo disable

Nun könnt Ihr mit Befehl ipconfig/ ALL nachschauen, ob der Teredo Tunnel

nicht mehr aktiv ist und Ihr habt eine Sicherheitslücke weniger!

Ich habe diesen thread erstellt und bin nun unter neuem benutzerkonto hier, ich will versuchen einige fragen zu beantworten.

@Eins3Acht

Am besten alle verbindungen zu microsoft blockieren, solange auch nur eine einzige verbindung von deinem privatcomputer zu microsoft besteht hast du keine gewissheit was vorsich geht.

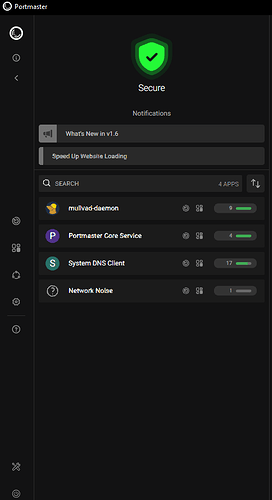

Daher alles blockieren, um dennoch sicherheit durchzusetzen würde ich portmaster konfigurieren alle verbindungen automatisch zu blockieren, so könnte selbst falls dein gerät mit einem virus infiziert wird, dieser nicht nachhause telefonieren.

Sicher mag es viren geben die in der lage sind portmaster zu umgehen doch das gilt genauso für den microsoft antivirus also lass dir am besten keinen unsinn einreden.

Defender updates kannst du von microsoft’s website herunterladen und offline installieren.

https://www.microsoft.com/en-us/wdsi/defenderupdates

@SightlessHorseman

Windows 10 kann weiterhin offline installiert werden, wähle die option „ich habe kein internet“.

Windows 11 ist da anders, eine youtube suche wird dir unzählige videos mit funktionierenden lösungen anzeigen.

Da ich es bereits selbst probiert habe weiß ich das es funktioniert, windows 11 kann offline installiert werden.

@V05

Falsch. Es wird KEINE internet verbindung benötigt um die neusten treiber zu installieren.

Option A: verwende ein anderes gerät um die treiber herunterzuladen.

Option B: lade die treiber herunter bevor das system neu aufgesetzt wird und sichere diese auf einem externen speicher für die spätere installation.

PS: mullvadvpn funktioniert einwandfrei.

Das eine hat mit dem anderen überhaupt nichts zu tun.

Windows Defender hat übrigens eine erstaunlich hohe Erfolgsrate auch bei ganz neuer Malware, insbesondere mit Cloud Protection, Block on first sight und Sample Submission. Großartig für die Oma, die auf alles klickt, was nicht auf drei auf den Bäumen ist. Für Datenminimierung natürlich suboptimal. Defender läuft als sogenannter Protected Process und ist speziell geschützt vor nicht autorisierten Veränderungen.

Ein Kompromiss könnte hier eine WDAC-Police mit ISG sein. Hier werden i.d.R. nur Metadaten über den Installer (z.B. file hash, Signatur) an Microsoft übersendet und die Reputation an die Dateien die der Installer installiert weitergegeben, so dass Daten über diese bei Ausführung nicht nochmal übermittelt werden müssen. Im Endeffekt hat man mit nur wenig Metadaten (welche Programme installiert sind), deutlich höhere Sicherheit, da nur Ausführung von als sicher bewerteten Code möglich ist. Zudem kann man zuerst eine eigene Whitelist erstellen, so dass noch weniger Daten übertragen werden. Wenn man eine Ausnahme benötigt kann man die WDAC-Police erweitern.

Kein Grund zur Paranoia. Microsoft hat Verbindungen zu Microsoft offiziell dokumentiert, ebenso Telemetrie. Zudem gab es dazu Analysen vom BSI und äquivalenten ausländischen Behörden, welche auch Empfehlung zum Umgang damit geben.

Im „alten“ Forum habe ich diverse Tests durchgeführt und das Datensendeverhalten analysiert. Kurzfassung: Undokumentierte Endpunkte - nicht nur, aber eben auch mit Bezug zur Telemetrie.

Die Dokumentation ist lediglich eine Orientierung. In der Praxis muss man regelmäßig prüfen, welche Endpunkte kontaktiert werden. Das geht auch aus der Dokumentation hervor (Hervorhebungen von mir)

The following methodology was used to derive the network endpoints:

- Set up the latest version of Windows 10 on a test virtual machine using the default settings.

- Leave the device(s) running idle for a week („idle“ means a user is not interacting with the system/device).

- Use globally accepted network protocol analyzer/capturing tools and log all background egress traffic.

- Compile reports on traffic going to public IP addresses.

- The test virtual machine(s) was logged into using a local account, and was not joined to a domain or Azure Active Directory.

- All traffic was captured in our lab using a IPV4 network. Therefore, no IPV6 traffic is reported here.

- These tests were conducted in an approved Microsoft lab. It’s possible your results may be different.

- These tests were conducted for one week. If you capture traffic for longer, you may have different results.

Diese Domains stammen daher nicht aus einer Quellcode Analyse, sondern einem ähnlichen Versuchsaufbau.

Wenn man die dort gelisteten Domains mit der offiziellen Microsoft Dokumentation vergleicht, findet man auch dort unterschiede, die nicht dokumentiert sind.

Hast du Windows Enterprise/Education zusammen mit der Windows Restricted Traffic Limited Functionality Baseline verwendet und nicht nur auf DNS anfragen geguckt, sondern auch auf die übertragenen Daten?

Die Dokumentation ist so oder so unvollständig.

Also hast du es nicht so durchgeführt wie in meiner Frage?

Nein. Der Test im alten Forum liegt auch schon ein paar Jahre zurück. Selbst wenn ich den Test so durchgeführt hätte, ist es irrelevant. Zum einen wäre das ein veralteter Stand und zum anderen ist die Microsoft Dokumentation (damals und heute) unvollständig.

Dein Punkt war:

Fakt ist, dass diese Dokumentation unvollständig ist. Microsoft dokumentiert diese Verbindung anhand einem recht ähnlichen Versuchsaufbau und betont dabei selbst, dass diese unvollständig sein können. Die Analysen (damals wie heute) bestätigen das. Das bedeutet, dass man diese Dokumentation lediglich als Orientierungshilfe verstehen muss und das regelmäßige Prüfen der Logs nicht ersetzt.

Hat jemand schon mal diese Tools verwendet die angeblich die Telemetrie abschalten?

Meine Hardware Firewall ist so eingestellt das für mein Windows Rechner explizit nur eine bestimmte Verbindung erlaubt ist, und das nur zu von mir vorgefertigten IP Adressen. Um diese Verbindung zu benutzen verwende ich eine Software, die gleichzeitig die Windows Firewalll benutzt um sämtlichen Datenverkehr an diesem Tunnel vorbei blockt oder umleitet.

So, läuft diese Software, erscheint diese Maschine nicht in den Firewall logs.

Mache ich den Tunnel zu, hat die Maschine keinen Zugriff auf das Internet.

Mache ich die Software aus, werden die Regeln aus der Windows Firewall deaktiviert und die Maschine feuert Ihre Daten ab, die alle an der Firewall hängen bleiben.

Das beweist die Software macht Ihren Job auf der Windows Maschiene gut.

Ich habe bestimmt 3 verschiedene Tools verwendet, um die Telemetriedaten komplett zu deaktivieren, aber anscheinend tut keins dieser Tools die Arbeit vollständig.

Welche Möglichkeiten habe ich, herraus zu finden welcher Prozess diese Verbindungen versucht aufzubauen?

Bei einer IP, welche Google gehört vermute ich ja fast, das das ADB Software Paket, nach Hause telefonieren möchte, obwohl ich nirgends einen Service oder Autostart Eintrag finden kann.

Jemand da eine einfache Lösung sich das anzeigen zu lassen?

Die anderen IP gehören auf dem ersten Blick Microsoft … somit denke ich Telemetrie obwohl laut Tools abgestellt.

Vielleicht klappt es mit TCPView.

Nicht jede Verbindung hat etwas mit Telemetrie zu tun. Welche Tools meinst du konkret?

Simplewall ist eine von mehreren Möglichkeiten. Kannst du dann auch gleich zum Blockieren verwenden.

Hmm windows OnBoardTools, einzige Software die eine bestimmte IP versucht zu erreichen wäre hier der GnuPG’s network access daemon. Leider nein.

Dann verrate mir mal warum sonst von meinem PC Verbindungen zu Microsoft aufgebaut werden sollen, die ich nicht selbst ausgelöst habe? Ich deaktiviere so gut wie alles was ich finden kann.

O&O Shutup und DoNotSpy11

Greift Simplewall vor der Windows Defender Firewall oder erst danach? Ausschalten werde ich die nicht.

Beide verwenden die Windows Filterung Platform.

Musst du nicht und solltest du auch nicht.

Das kann gleich mehrere völlig harmlose Gründe haben (oder auch nicht). Hast du auf der Microsoft Webseite die IP oder Domain nachgeguckt? Microsoft hat die meisten dokumentiert und auch den Zweck.

Habe noch kein Tool gefunden, dass 100% zuverlässig ist. Am unzuverlässigsten war übrigens privacy.sexy . Ich habe damit gute Erfahrung gemacht: https://learn.microsoft.com/en-us/windows/privacy/manage-connections-from-windows-operating-system-components-to-microsoft-services

Wie sieht es damit aus? Ich stehe auch vor der Herausforderung schon existierende Windows-Systeme nachträglich zu verbessern. Außerdem fehlt mir auch der Überblick, welche Vor-/Nachteile bzw. Risiken die einzelnen Tools so haben. Und zwar sowohl in Bezug auf die Seriosität des Anbieters als auch, was es zu beachten gilt, damit das System nicht am Ende unsicherer ist als vorher oder wichtige Funktionen hinterher fehlen.

Und wie sieht es eigentlich mit der Deinstallation von Crapware wie dem Edge-Browser aus? Gibt es dafür gute Lösungen?

bezüglich DNS-Server: dnsforge filtert die Windows Verbindungen zu MS (Quelle: Auskunft Betreiber)

bzeüglich Portmaster: kann man die Sprache in deutsch und eine helle UserInterface (kein Darkmode) einstellen?