ralph

23. April 2025 um 10:19

1

Hallo,

gibt es eigentlich eine „datenschutzfreundliche“ App um die Signatur von bereits installierten Apps anzuzeigen und falls möglich, auch den Herausgeber des Zertifikats anzuzeigen?

Vielen Dank im Voraus!

.

SoSo

23. April 2025 um 11:07

2

ClassyShark3xodus

1 „Gefällt mir“

Es gibt auch AppVerifier . Kann direkt von Accrescent installiert werden.

1 „Gefällt mir“

auch z.B. „apps_packages Info“ (com.oF2pks.applicationsinfo) bei F-Droid zu finden

sieht dann für eben diese App dann so aus →

CN=FDroid,OU=FDroid,O=fdroid.org,L=ORG,ST=ORG,C=UK

Certificate fingerprints:

md5: 1aa3890b7cb65a8ef68bc0c0340928e3

sha1: 311dc975ac2d106fb239a0e2618322f1c1f4ba9b

sha256: e71b0ec100a2a93675f5e5c9b0fa2674b0658fa399e9fdbc1bce8ec063b4e460

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 2038964128 (0x79881fa0)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=UK, ST=ORG, L=ORG, O=fdroid.org, OU=FDroid, CN=FDroid

Validity

Not Before: Dec 28 09:10:41 2018 GMT

Not After : May 15 09:10:41 2046 GMT

Subject: C=UK, ST=ORG, L=ORG, O=fdroid.org, OU=FDroid, CN=FDroid

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:a9:6e:b3:74:c5:86:6a:de:31:73:33:31:eb:25:

73:8f:f0:b8:0c:81:d2:a5:c9:2d:cf:27:ed:b7:d1:

81:79:a3:06:bd:d2:0b:d0:34:e0:6f:40:37:a9:25:

77:a3:d8:4e:ce:0b:34:bf:4b:e4:20:27:e6:fb:94:

ee:46:e0:c5:8a:cf:a5:b7:e7:2f:7f:fc:ce:d3:2a:

da:17:83:83:0d:2e:5d:45:4d:87:e7:8c:b3:78:6c:

e6:31:a3:bd:e6:11:d1:1a:4b:3e:98:d6:07:2e:4a:

0a:a1:64:54:d3:b6:6c:da:52:b8:b2:20:78:30:3e:

1e:97:76:69:60:4a:f2:23:8a:73:f3:98:0c:81:62:

8b:a3:97:39:f0:1d:08:32:92:63:0f:53:7d:ea:89:

e0:6a:f6:71:34:7c:bb:0d:bc:8e:c0:6d:a2:d4:da:

45:b0:5c:78:32:b2:bd:ef:67:e4:a6:90:88:92:f9:

3c:a8:33:c6:4b:e2:cf:f2:7d:6f:05:d0:10:3c:69:

27:77:f5:59:a5:b3:d4:e2:24:6c:45:a8:4e:03:cf:

02:fc:41:7c:75:f4:b1:43:f3:14:ac:d8:02:56:fd:

26:0a:b9:50:4e:7b:00:09:44:bd:32:c6:60:7f:ff:

d5:79:d2:a6:3b:4d:3e:be:ad:e7:64:e6:f9:d5:3f:

c1:cb

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Key Identifier:

6A:04:13:5D:7A:CF:A0:77:2A:D1:90:0A:A8:FD:E7:5F:D0:5C:75:CC

Signature Algorithm: sha256WithRSAEncryption

72:15:94:73:18:e0:51:c2:d6:5e:22:03:f3:a2:ad:d8:d9:33:

d9:a0:a6:fb:b2:f1:a2:e2:60:1f:e5:14:ed:fe:b9:b7:d5:34:

dc:19:9d:f1:1c:c8:d5:ff:8f:ec:8f:4b:4d:7a:3a:ea:7b:c5:

ec:52:ff:ec:d8:95:7d:bb:19:a4:88:1b:66:28:77:d2:ae:4e:

cc:86:0b:c8:2c:ec:9c:e0:63:3a:cb:19:8b:1c:74:10:e1:4b:

7c:bc:1e:78:e5:81:40:ab:d4:06:b1:00:f1:5b:e8:00:f5:58:

b7:b2:9e:51:fc:1b:2a:11:63:89:4f:f5:29:f8:a1:9b:ff:2c:

23:93:5d:01:f1:36:1e:58:31:c6:94:3c:19:2f:e7:26:41:1a:

b3:9d:4f:bc:2e:92:e9:0f:4b:10:1a:2e:d6:a4:d8:e6:01:7e:

95:03:0f:b7:a0:57:b2:4e:ad:7c:b5:0c:d8:02:08:3e:85:11:

48:c7:d7:46:d6:84:0b:31:ce:e6:3a:d6:3f:a8:a7:31:fe:9a:

6d:a6:52:9e:de:5c:29:a6:ee:73:0d:2e:db:93:f8:09:01:e8:

95:5e:77:16:42:4e:26:72:f2:e3:50:e1:ef:5d:94:d1:db:e8:

80:27:1f:e6:4f:58:43:e0:40:08:e7:4b:a4:44:89:a3:a6:59:

2a:15:41:99

RSA---SHA256withRSA---1.2.840.113549.1.1.11

OpenSSLRSAPublicKey{modulus=a96eb374c5866ade31733331eb25738ff0b80c81d2a5c92dcf27edb7d18179a306bdd20bd034e06f4037a92577a3d84ece0b34bf4be42027e6fb94ee46e0c58acfa5b7e72f7ffcced32ada1783830d2e5d454d87e78cb3786ce631a3bde611d11a4b3e98d6072e4a0aa16454d3b66cda52b8b22078303e1e977669604af2238a73f3980c81628ba39739f01d083292630f537dea89e06af671347cbb0dbc8ec06da2d4da45b05c7832b2bdef67e4a6908892f93ca833c64be2cff27d6f05d0103c692777f559a5b3d4e2246c45a84e03cf02fc417c75f4b143f314acd80256fd260ab9504e7b000944bd32c6607fffd579d2a63b4d3ebeade764e6f9d53fc1cb,publicExponent=10001}

3082035f30820247a003020102020479881fa0300d06092a864886f70d01010b05003060310b300906035504061302554b310c300a060355040813034f5247310c300a060355040713034f524731133011060355040a130a6664726f69642e6f7267310f300d060355040b13064644726f6964310f300d060355040313064644726f6964301e170d3138313232383039313034315a170d3436303531353039313034315a3060310b300906035504061302554b310c300a060355040813034f5247310c300a060355040713034f524731133011060355040a130a6664726f69642e6f7267310f300d060355040b13064644726f6964310f300d060355040313064644726f696430820122300d06092a864886f70d01010105000382010f003082010a0282010100a96eb374c5866ade31733331eb25738ff0b80c81d2a5c92dcf27edb7d18179a306bdd20bd034e06f4037a92577a3d84ece0b34bf4be42027e6fb94ee46e0c58acfa5b7e72f7ffcced32ada1783830d2e5d454d87e78cb3786ce631a3bde611d11a4b3e98d6072e4a0aa16454d3b66cda52b8b22078303e1e977669604af2238a73f3980c81628ba39739f01d083292630f537dea89e06af671347cbb0dbc8ec06da2d4da45b05c7832b2bdef67e4a6908892f93ca833c64be2cff27d6f05d0103c692777f559a5b3d4e2246c45a84e03cf02fc417c75f4b143f314acd80256fd260ab9504e7b000944bd32c6607fffd579d2a63b4d3ebeade764e6f9d53fc1cb0203010001a321301f301d0603551d0e041604146a04135d7acfa0772ad1900aa8fde75fd05c75cc300d06092a864886f70d01010b050003820101007215947318e051c2d65e2203f3a2add8d933d9a0a6fbb2f1a2e2601fe514edfeb9b7d534dc199df11cc8d5ff8fec8f4b4d7a3aea7bc5ec52ffecd8957dbb19a4881b662877d2ae4ecc860bc82cec9ce0633acb198b1c7410e14b7cbc1e78e58140abd406b100f15be800f558b7b29e51fc1b2a1163894ff529f8a19bff2c23935d01f1361e5831c6943c192fe726411ab39d4fbc2e92e90f4b101a2ed6a4d8e6017e95030fb7a057b24ead7cb50cd802083e851148c7d746d6840b31cee63ad63fa8a731fe9a6da6529ede5c29a6ee730d2edb93f80901e8955e7716424e2672f2e350e1ef5d94d1dbe880271fe64f5843e04008e74ba44489a3a6592a154199

1 „Gefällt mir“

ralph

25. April 2025 um 10:34

5

Danke Euch allen für die Tipps. Die Apps können viel mehr als ich eigentlich benötige und so habe ich mich (wieder) ADB zugewendet und es mit einigen Befehlen versucht..

Folgender Befehl wurde mir von Perplexity vorgeschlagen Leider funktioniert auch dieser nicht (keine Ausgabe). Weiss jemand den funktionierenden Befehl?

mint@mint:~$ adb shell dumpsys package apk=com.oF2pks.classyshark3xodus | grep -i signature

mint@mint:~$

Vielen Dank!

Eine Ausgabe gibt es hier bei Weglassen von „apk=“ im Befehl, hier allerdings direktes shell-Terminal, „adb shell“ fehlt daher →

raven:/ $ dumpsys package com.oF2pks.classyshark3xodus | grep -i signature

signatures=PackageSignatures{c8890d1 version:3, signatures:[1de2c04e], past signatures:[]}

raven:/ $

Genügt das? Erscheint etwas spärlich.

1 „Gefällt mir“

Dafür brauchst du Java und das Tool apksigner. Also mach es besser mit einer App. Was ist denn so schlimm daran, zu viele Infos zu bekommen?

ralph

29. April 2025 um 11:47

8

Will das heissen, ohne Java und das Tool apksigner koennen die Signaturen gar nicht angezeigt werden?

Ist apksigner nicht fixer Bestandteil von Android Studio?

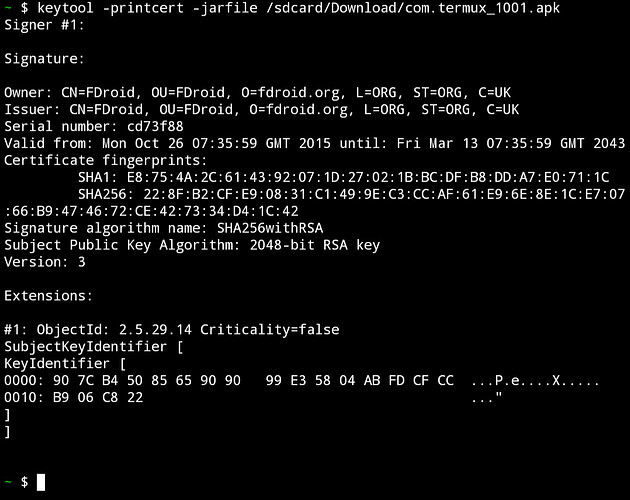

Auf deinem Smartphone lässt sich das ganz einfach mit Termux umsetzen:

App installieren

Packages update mit apt full-upgrade

Package apksigner installieren mit apt install apksigner => Termux installiert automatisch Java mit

Dann den Befehl keytool -printcert -jarfile <APP.apk> ausführen

Das sieht dann so aus:

Ja, ist es.

1 „Gefällt mir“

ralph

30. April 2025 um 11:08

10

Diese Lösung gefällt mir und es macht natürlich Sinn, die Signatur einer App VOR der Installation zu überprüfen

Vielen Dank Euch allen für Eure Rückmeldungen!

1 „Gefällt mir“

Ansich ja, bei anderen Betriebssystemen ist das üblich.

F-Droid macht das mittlerweile ganz gut bei Aktualisierung, zu Neuinstallationen gabs vor einer Weile eine Negativmeldung, der Play Store von Google vergeudet erst Daten, um dann mit einer Fehlermeldung bei der Aktualisierung zu scheitern.