Ursprünglich veröffentlicht: https://www.kuketz-blog.de/datenschutzfreundliche-nutzung-von-amazon-fire-tv/

1. Datenschleuder SmartTVs oder Streaming-Boxen wie Amazon Fire TV, Google Chromecast oder Apple TV können ohne Übertreibung als Datenschleudern bezeichnet werden. Ein datenschutzfreundliches Streaming-Vergnügen ist kaum vorstellbar. Aufgrund der weiten Verbreitung des Amazon Fire TV-Dienstes habe ich mir testweise einen Fire TV Stick 4K gekauft und das Datensendeverhalten analysiert. Das Ergebnis war im Grunde genauso erschreckend, wie ich es im Vorfeld erwartet hatte. Im vorliegenden Artikel möchte ich euch zeigen, wie ihr Amazon Fire TV relativ datenschutzfreundlich nutzen könnt. Ich gebe euch Tipps zu wichtigen Einstellungen, die ihr anpassen solltet, und erkläre, wie ihr mit Filterlisten das Datensendeverhalten verbessern könnt.…

Super Artikel vielen Dank!

Hier ist ein Trick dafür verfügbar (zumindest auf der Fritzbox).

Blockieren Sie einfach Port 53 für alle Geräte, außer für Pihole, damit alle Anfragen ausschließlich an Pihole weitergeleitet werden.

Dadurch wird verhindert, dass DNS-Anfragen von beliebigen Geräten umgeleitet werden können.

Ganz unten unter "Optional: Erhöhung der Priorität von DNS Anfragen & „Optional: DNS Anfragen nur vom Pi-hole erlauben“:

https://docs.pi-hole.net/routers/fritzbox-de/#optional-erhohung-der-prioritat-von-dns-anfragen

Diese Regel gilt dann für alle Geräte und man spart sich die manuelle Einstellung.

Gruß

Wenn ein Geräte aber z. Bsp. DoT also Port 853 benutzt greift deine Methode ins Leere.

Port 853 kann man wohl nicht an Pi-Hole weiterleiten, da wird nur komplett blockieren helfen.

Oder liege ich hier womöglich falsch?

Man kann DoT auch deaktivieren.

Wenn Unbound neben Pi-hole installiert ist und dieser die Rootserver abfragt, wird DoT ohnehin nicht mehr benötigt.

Vielen Dank für den Tipp mit dem FireTV Stick.

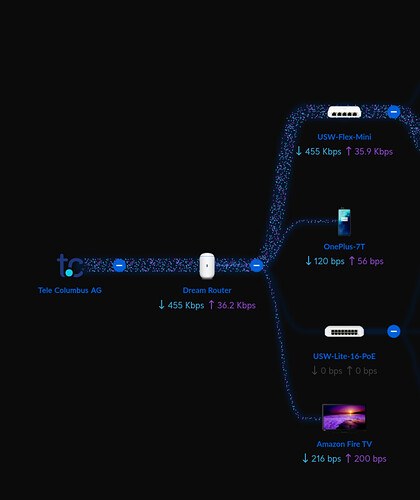

Nach dem neuesten Firmware-Update meines UniFi - Netzwerks kann man jetzt in der Topologie Übersicht erkennen und darstellen das der FireTV Stick mehrmals pro Stunde, trotz ausgeschaltetem Zustand, Daten zieht. Ich werde mich gleich damit beschäftigen.

Gruß

wollek2

Vielen Dank Mulanoo für den Link.

Toller Hinweis!

Leider kann man in der Fritzbox-GUI - wohl erwarungsgemäß - diese Profileinstellungen nicht auf per VPN verbundene Geräte anwenden.

Vermutlich gibt es dafür auch grundsätzlich keine Möglichkeit, da sich das Gerät nicht unmittelbar lokal im selben Netzwerk der Fritzbox befindet.

Oder sehe ich das falsch?

Moin zusammen,

Ein Problemchen bin ich grade noch am Lösen.

NTP!

Wenn ihr „ftv-smp.ntp-fireos.com“ DNSBL habt, bekommt ihr keine Zeit mehr am FireOS und leider damit auch nicht am Kodi. Zulassen oder anders lösen?

Meine DNSBL für den FireTV: https://fr32k.de/blockliste/amazon_fire_tv_DNSBL.txt

-

Android settings globel ntp_server nicht möglich

adb shell settings get global ntp_server → null

Laut ADB Doku " NTP server is not present on all platforms" -

NTP immer im Netzwerk umbiegen → Globale Lösung

https://forum.openwrt.org/t/redirect-outgoing-ntp-traffic-to-an-internal-ntp-server/161223/10

Wie sind eure Ideen zu NTP?

Freie Grüße

Hallo,

die im Artikel empfohlene Blockliste ist veraltet und wird nicht mehr gepflegt. Ich empfehle mal einen Blick auf meine Amazon Native Tracker Liste zu werfen. Diese enthält alle blockbaren Amazon Tracker:

https://github.com/hagezi/dns-blocklists#native

Gruß,

Gerd

Danke dir. Fragen dazu:

- Wie pflegst/erstellst du die Liste? Verifizierst du, ob die Blockliste in der Praxis funktioniert bzw. ob alle Funktionen des FireTV noch gegeben sind, wenn diese Domains blockiert werden?

- Folgende Domains werden in der Perflyst-Liste geblockt, kommen in deiner allerdings nicht vor:

Ich werde die Liste gerne testen - auf den ersten Blick sieht es allerdings nach Overblocking aus.

Hallo,

die Listen sind getestet, kein Overblocking. Details zu den Domains:

Was wird in der Liste blockiert?

# Prime Video Telemetry

*.api.eu-*.aiv-delivery.net (CNAME: global.telemetry.insights.video.a2z.com)

*.api.us-*.aiv-delivery.net (CNAME: global.telemetry.insights.video.a2z.com)

*.new-telemetry.insights.video.a2z.com

*.telemetry.insights.video.a2z.com

# Forrester Log Service - market analytics company

# https://docs.aws.amazon.com/workspaces/latest/adminguide/workspaces-port-requirements.html

# HINWEIS: Das Blocken führt dazu, dass die Browsing history in der Shopping App nicht angezeigt wird.

fls-*.amazon.*

fls-*.amazon-adsystem.com

*.forester.a2z.com

# FireTV sponsored Ads

aviary.amazon.*

# Amazon Ads

mads*.amazon.com

advertising.amazon.*

assoc-amazon.*

# HINWEIS: Das Blocken vom c.amazon-adsystem.com führt dazu, dass auf der CNN Webseite Videos nicht abgespielt werden können.

*.amazon-adsystem.com

# Amazon Device Metrics

device-metrics-*.amazon.com^

d3p8zr0ffa9t17.cloudfront.net

alexa-mobile-analytics-configuration-prod.*.amazonaws.com

# Metrics

metrics.media-amazon.com

mobileanalytics.us-east-1.amazonaws.com

# Tracker - https://slayterdev.github.io/tracker-radar-wiki/domains/amazon.com.html

unagi*.amazon.*

# HINWEIS: Aktuell keine Einschränkungen bekannt

aan.amazon.*

rcm*.amazon.*

# Bug Reporting

*.bugsnag.appstore.a2z.com

Was wird in der Liste nicht blockiert?

# Amazon Referral Links

aax-*-retail-direct.amazon-adsystem.com

aax-*-retail-direct.amazon.com

aax-eu.amazon.*

aax-fe.amazon.*

assoc-redirect.amazon.*

Die von dir aufgeführten nicht geblockten Domains sind nicht in dieser Liste enthalten, da es sich um eine Liste für native Amazon Tracker handelt. Tracker von Drittanbietern, die teilweise App (ZDF, Netflix, Disney, RTL+, Paramount, …) bezogen sind, sind nicht enthalten.

Diese und mehr sind in meinen normalen, kombinierten Listen enthalten.

EDIT:

Das Blocken von device-messaging*.amazon.com führt dazu, dass Amazon Kindle Downloads nicht mehr funktionieren.

Gruß,

Gerd

Vielen Dank. Ich hatte etwas Zeit, um mich mit der Liste zu befassen. Wirkt tatsächlich umfangreicher und aktueller als alle Listen, die ich bisher dazu gesehen habe. Daher habe ich den Beitrag angepasst und verweise nun auf deine Liste.

Kannst du noch etwas zu den Domains:

sagen? Die werden relativ häufig angefragt. Bis dato ist mir unklar wofür.

Hallo Mike,

danke. Ich empfehle dir auch mal einen Blick auf die kombinierten Listen zu werfen, ich denke Pro++ oder Ultimate wäre etwas für dich.

Zu msh.amazon.* kann ich nicht genau sagen was sich dainter verbirgt. Ich hatte die Domain mal testweise geblockt und festgestellt, dass dadurch bei Serien in Prime die Episodenliste nicht mehr funktioniert. Auf Github hatte ich noch einen Hinweis gefunden, dass App Downloads bei ca. 90% anhalten, siehe dazu https://github.com/anudeepND/whitelist/issues/115

Gruß,

Gerd

Nutze deine Ultimate mit einigen Zusätzen schon lange und bin zufrieden, wobei ich noch etwas restriktiver blocke insgesamt. Dennoch eine bemerkenswerte Liste. Vielen Dank an dieser Stelle.

Ich hätte mal noch ne Frage zu dem Artikel. Prinzipiell ist FireTV nichts anderes als ein angepasstes GoogleTV und einem Account-Zwang.

Daher wäre meine Frage, ob der FireTV Stick Privacy-Funktionen hat, die im Google Chromecast oder einem anderen AndroidTV Stick nicht enthalten sind. Denn das Problem, einen Account zu nutzen habe ich ja irgendwo immer.

Eine Ausnahme scheint hier Telekom mit dem MagentaTV Stick zu sein, kann das wer bestätigen?

Gibt es auch die Möglichkeit, einen Google Chromecast zu debloaten? Hab etwas recherchiert aber keine gute Anleitung gefunden. Der Chromecast sollte sicherheitstechnisch etwas überlegen sein, da er ein etwas aktuelleres Android hat als der Firetv. Zudem scheint amazon in Zukunft kein Android mehr in seien Geräten verbauen zu wollen, was updatetechnisch schlecht sein könnte.

Ich könne mir auch vorstellen, dass er schon standartmäßig etwas weniger invasiv sein sollte als ein Amazon Gerät. Irre ich mich da? Hat jemand eine sinnvolle Anleitung gefunden?

Hi zusammen,

wir haben nun auch unseren FireTV Stick dank der tollen Anleitung im Blog mittels piHole „an die Leine genommen“.

Beim Überprüfen des Query Logs hatte ich mich gewundert, warum z.B. trace-server.prod-clustered.bugs.firebat.prime-video.amazon.dev nicht geblockt wird und mir die RAW-Daten der Amazon Native Listen von @hagezi angesehen.

Gibt es einen bestimmten Grund, warum die „Adblock“-Variante weniger Hosts enthält, als die „Hosts“-Variante?

Danke und viele Grüße

Edit:

Habe den vorherigen Edit wieder entfernt, da ich nun selber herausgefunden habe, dass das Adblock-Format implizit Subdomains blocken soll.

These rules are intended to be wildcard blocks. So not only will they block the domain (e.g

ads.example.com) but they will also block subdomains (e.gmore.ads.example.com)

Quelle: https://pi-hole.net/blog/2023/03/22/pi-hole-ftl-v5-22-web-v5-19-and-core-v5-16-1-released/#page-content

Das erklärt natürlich, warum die ABP-Listen weniger Einträge enthalten müssen.

Aber warum wird z.B. trace-server.prod-clustered.bugs.firebat.prime-video.amazon.dev nicht geblockt, obwohl die Adblock-Liste den Eintrag ||bugs.firebat.prime-video.amazon.dev^ enthält.

Kann es sein, dass piHole die Einträge tatsächlich gar nicht als Wildcards behandelt? Oder muss man das noch irgendwo explizit konfigurieren?

Edit 2

prod-clustered.bugs.firebat.prime-video.amazon.dev

wird geblockt

trace-server.prod-clustered.bugs.firebat.prime-video.amazon.dev

wird nicht geblockt

Wenn du die AdBlock-Version der Liste in Pi-hole verwendest, dann sollte die Domain auch geblockt werden.

In der Fritzbox hab ich den DNS Server manuell eingestellt, damit alle Geräte im WLAN hierüber gefiltert werden. Aktuell merke ich jedoch, wie wieder bei manchen Apps Werbung erscheint. Muss mir wohl mal einen anderen DNS Service suchen.

Auf dem Fire Stick klappt es eigentlich auch ganz gut damit, ohne dort nochmal manuell die Einstellungen vornehmen zu müssen. Nur bei der Toggo App der Kids gibt es Probleme. Da wo sonst immer Werbung gekommen ist, kommt ein schwarzes Bild und dann geht es nicht mehr weiter. Da muss man dann jedes Mal die App schließen und wieder öffnen. Daher nutzen wir diese App aktuell nicht mehr.

Hallo allerseits,

ich habe mir auch nen Stick gekauft. 4k Max Gen 2.

Allerdings habe ich leider Probleme mit adb und dem deaktivieren der services/apps.

z.B will ich kein Alexa. Habe die Befehle eingeben. Danach funktioniert Alexa auch nicht. Aber nach Zeit X, ist es einfach wieder eingeschaltet. Die Firestick selbst hat es somit wieder eingeschaltet.

Hat dazu jemand nen Rat? Brauche den Mist nicht. Nächste ist dann, das dämliche Mic zu zerstören. Aber das steht auf der Todo, wenn ich mehr Zeit habe…

Das würde mich auch interessieren, Alexa nervt fröhlich weiter.