Hallo,

ich sitze auf dem Schlauch und habe ein Verständnisproblem in Bezug auf dasThema VPN.

Ich möchte eine VPN-Verbindung für Kodi einrichten.

Man kann dies natürlich mit Mullvad oder anderen Anbietern etc. machen.

Nun gibt es ja auch Programme wie Wireguard.

Kann man diese Software auch für solche VPN-Verbindungen nutzen? Meine Fritz!Box 7490 V7.56 beinhaltet Wireguard (alternativ: IPSec).

Zusätzlich habe ich noch ein Raspberry PI 3b+ (für VPN-Server?).

Letztlich suche ich nur eine selbstverwaltete Alternative zu den kommerziellen Anbietern.

Laufen soll VPN mit z.B. Kodi unter Windows 10 Pro (aktuell).

Vielen Dank.

Grüße vom Heiner

Soll Kodi bzw. Windows 10 über irgendeinen VPN Provider wie Mullvad nach draußen telefonieren oder möchtest du via VPN von Außen (Reise, fremdes WLAN) auf Kodi zugreifen?

Es hört sich eher nach Ersterem an.

Grundsätzlich ist das auch mit Wireguard möglich. Du musst dir halt irgendwo selbst nen Server anmieten oder halt von nem Provider der das anbietet dir die Config Dateien holen.

Bei Fritten bin ich mir noch nicht ganz sicher ob man die als VPN Router konfigurieren kann wo dann alles nach draußen über einen Server läuft.

Mit dem RPI sollte es gehen.

Ich nutze die Fritzbox Cable, allerdings in der veralteten Version FritzOS 7.29. Dank Vodafone ist eine aktuellere Version noch nicht in Sicht ![]() .

.

Mein Repeater hat 7.56!

Unter 7.29 klappt das mit einem VPN Anbieter Mullvad/NordVPN etc. noch nicht. Soll irgendwann kommen.

Mit einem RPI kann man das basteln. Nur ist der eben nicht der schnellste. Mehr als 2 oder 3 Rechner würde ich da nicht drüber laufen lassen.

Hallo und danke den Helfern.

ich hatte nun die tolle pi-hole-Anleitung (inkl. unbound und Uhrzeit-Anpassung) von Mike umgesetzt. Funktioniert bestens.

Nun dachte ich mir, ich konnte meine im Eingangsthema geschilderte Frage mit pivpn und wireguard (testweise auch openvpn) umsetzen.

Ich habe die Abfragen auf dem pi (mit putty auf Windows) bei der Installion zunächst alle bestätigt. Z.B. auch die ip-Adresse des pi mit wireguard übernommen (Fritzbox 7490, V7.57: lokale DNS). Nachdem dies keine Internet-Verbindung zum Windows 10-PC mit aktuellem wireguard zuliess, habe ich mehrere Neuinstallationen von pivpn durchlaufen lassen. Ich komme hiernach nie ins Internet. Wo ist da mein Fehler?

Die in wireguard aktuell importierte *.conf-Datei hat folgenden Eintrag:

[Interface]

PrivateKey = …

Address = 10.152.182.2/24, fd11:5ee:bad:c0de::2/64

DNS = 10.152.182.1

[Peer]

PublicKey = …

PresharedKey = …

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = dnsforge.de:51820

Vielen Dank und Grüße vom Heiner

Vielleicht geht es nur mir so, aber ich verstehe leider noch immer nicht, was Du eigentlich machen möchtest.

Welchem Zweck soll das VPN dienen und für welche Clients ?

Unabhängig davon kann das hier

mit an Sicherheit grenzender Wahrscheinlichkeit nicht so gewollt sein.

Hallo Heiner,

ich glaube, es gibt hier grundlegende Missverständnisse. ![]()

VPN ist eine Verbindungsmethode, die auf einer bereits bestehenden Verbindung aufbaut und je nach gewünschtem Zweck Vorteile und Features mitbringt.

Ein weit verbreitetes Beispiel, das Du bereits genannt hast, sind sogenannte VPN-Anbieter. Diese betreiben VPN-Server, und Du als Kunde verbindest Dein Endgerät (oder Dein ganzes Heimnetz) mit einem dieser Server. Das führt dazu, dass all Deine Internet-Aktivitäten zuerst zum Server Deines VPN-Anbieters gehen, und erst von dort zum Ziel. Das hat den erwünschten Zweck, dass die Ziele nicht Dich, sondern den VPN-Server als Quelle der Anfragen betrachten. Es dient also der Anonymisierung Deiner Aktivitäten (auf IP-Ebene).

Viele weitere Szenarien sind denkbar.

Die Frage ist nun: Welche (zwei) Geräte möchtest Du via VPN miteinander verbinden und mit welchem Ziel?

Vielleicht kommen wir so der Sache näher.

Liebe Grüße

Stephan

Hallo Ihr Beiden,

es liegt sicherlich an meiner noch Unerfahrenheit in der Sache, dass ich die Aufgabe (noch) nicht richtig beschreiben kann.

Ich gehe mal der Aussage von Sherminator aus:

Anstatt eines kommerziellen Anbieters für VPN-Verbindungen dachte ich mir, dass an diese Stelle nun ein pivpn mit wireguard als Server treten kann und die Aufgabe übernimmt.

Mein Gedanke ist eigentlich, dass ich eine VPN-Verbindung z.B. für Internet und Kodi (TV, PC: Windows 10 zuhause) umsetze, aber auch, dass ich eine geschützte Verbindung von unterwegs (PC: Windows 10) nach Hause (PC: Windows 10) hinbekomme. Irgendwie gehe ich auch davon aus, dass mein Internet-Provider so nicht mitbekommt, welche Internet-Seiten ich aufrufe.

Da ich ja pi-hole auf meinen Raspi „Pi 3 Modell B“ so prima hinbekam, hoffte ich mit pivpn (gibt ja auch bei Mike einen etwas älteren Artikel) meine Idee umsetzen zu könnte.

Indeedees Anmerkung zum Eintrag dnsforge.de ist eine der Varianten, die ich ausprobierte: zunächst die bei der pi-hole-Konfiguration gewählten Anbieter:

- unfiltered.adguard-dns.com

- dnsforge.de

dann mit: - dns3.digitalcourage.de

- 1.1.1.1

- 8.8.8.8

- 0.0.0.0

Alle Test führten zu keinem Erfolg.

Vielleich fehlt hier mein Verständnis zum Thema (Dyn-)DNS-Anbieter und Einträge in der Fritzbox (Internet/Freigabe: DynDNS und Lokaler DNS).

Vielen Dank für die Unterstützung.

Ich habe das Gefühl, da gehen ein paar Sachen immer noch durcheinander.

Bevor Du Dir Gedanken über die eigentliche technische Umsetzung machst, überlege doch erst mal in Ruhe, welches Ziel Du genau verfolgst - d.h. welche Funktionen für welche Geräte als Endergebnis heraus kommen sollen. Oder anders: wen oder was willst Du wovor schützen (und warum) ?

(a)

Die Funktion eines VPN-Anbieters hat Sherminator ja bereits oben beschrieben. Es geht dabei darum, Dritten gegenüber eine andere IP vorzugaukeln, als die des Heimanschlusses. Logischerweise geht das mit einem Pi, der am Heimanschluss hängt natürlich nicht ! Alternativ zum VPN-Anbieter könnte man einen eigenen Server dafür mieten, der dann eine andere IP hat (die man aber dann nicht, wie beim VPN-Anbieter durchwechseln kann). Grundsätzlich sollte man genau abwägen, ob und mit welchem konkreten Ziel (welches Bedrohungsszenario liegt vor) man sich einem VPN-Anbieter anvertraut.

(b)

Was bedeutet „Internet und Kodi“ in dem Kontext ? Wo und wie wird Kodi für welchen Zweck betrieben ?

(c)

Das wäre grundsätzlich mit PiVpn machbar. Ich verstehe aber auch hier noch nicht, wer sich mit wem verbinden soll. Der Rechner unterwegs soll explizit auf den Rechner zu Hause zugreifen können ? Wozu dient die Verbindung ?

(d)

Das wäre bei richtiger Umsetzung von Teil (a) gegeben.

(e)

Der Endpoint in der WireGuard-Konfiguration ist der Wireguard-Server, mit dem sich der Client verbinden soll. Hat gar nichts mit DNS zu tun. Und DynDNS ist auch noch mal was ganz anderes (wäre ggfs. bei Teil (c) von Relevanz.

Es wäre hilfreich, wenn Du konkrete Ziele formulieren würdest, zum Beispiel:

- Ich möchte, dass mein Internet-Anbieter nicht sieht, welche Webseiten ich besuche (das hast Du ja im Prinzip schon geschrieben)

- Ich möchte nicht, dass die Webseiten, die ich besuche

a) meine von meinem Internet-Anbieter vergebene öffentliche IP-Adresse sehen können

b) „IP-mäßig“ keine Rückschlüsse auf meine Person ziehen können - Ich möchte von unterwegs auf mein Heimnetz zugreifen können, um dort bestimmte Dinge zu tun, nämlich…

Hallo Miteinander,

sorry, ich hatte in den letzten Tagen nicht die Zeit und Muse mich dem Thema weiter zu widmen.

Ich glaube, dass ist dann auch zuviel des Guten für mich.

Da fehlen wohl Grundlagen!

Ihr habt eigentlich meine Ziele beschrieben ![]()

Wie Sherminator unter Punkt 1 und 2 zuletzt schrieb wäre dies mein Wunsch.

Vielen Dank für Eure Geduld.

Grüße vom Heiner

Hallo Heiner!

da führt meiner Einschätzung nach kein Weg vorbei an einem VPN-Anbieter, der Dir Anonymität, bzw. keine Speicherung oder Weitergabe Deiner Verbindungsdaten zusichert. Ich persönlich verwende Mullvad und kann es empfehlen. Sicherlich gibt es einige andere Anbieter, die das (auch) gut machen.

Das erreicht dann beide genannten Ziele:

-

Dein Internet-Anbieter sieht dann nur noch, dass Du Verbindungen zu einem VPN-Server Deines VPN-Anbieters herstellst und darüber Daten austauschst. Mit welchem Ziel Du welche Daten austauschst, sieht er nicht.

-

Die Ziele (zum Beispiel Webseiten), die Du besuchst, sehen nur, dass Anfragen von Servern Deines VPN-Anbieters ausgehen. Sie sehen nicht, woher diese Anfragen ursprünglich kommen.

Ich empfehle Dir, Dich auf den Webseiten der VPN-Anbieter in die Thematik einzulesen. Falls dann noch Fragen offen sind, gerne her damit ![]()

Liebe Grüße

Stephan

Und ich dachte, man könnte statt eines VPN-Anbieters eine gute und kostenlose eigene VPN-Serverlösung mit pivpn und wireguard/openvpn herstellen.

Da habe ich also falsch gedacht ![]()

Mit mullvad hatte ich mal testweise eine Sportsendung über einen Mini-PC auf meinen Fernseher gestreamt. Das funktionierte hervorragend.

Grüße vom Heiner

Technisch ist das denkbar, dass Du bei Dir zu Hause einen VPN-Server betreibst, würdest damit aber die formulierten Ziele verfehlen. Die Besonderheit an externen VPN-Anbietern ist, dass Du Dich hinter deren IP-Adressen verstecken kannst. Sich hinter sich selbst zu verstecken, ist jedoch nicht zielführend. ![]() Ähnlich ist es, wenn Du einen eigenen VPN-Server bei einem Hoster betreibst. Dann versteckst Du Dich hinter der von Dir beim Hoster gemieteten IP-Adresse.

Ähnlich ist es, wenn Du einen eigenen VPN-Server bei einem Hoster betreibst. Dann versteckst Du Dich hinter der von Dir beim Hoster gemieteten IP-Adresse.

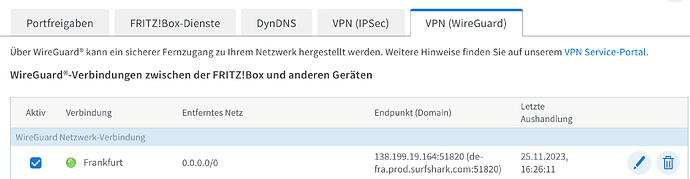

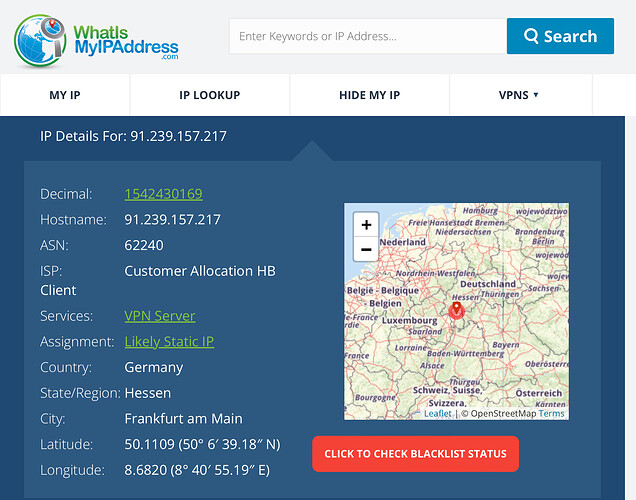

Verbinde halt die Fritzbox mit einem VPN-Anbieter. Ich nutze Surfshark

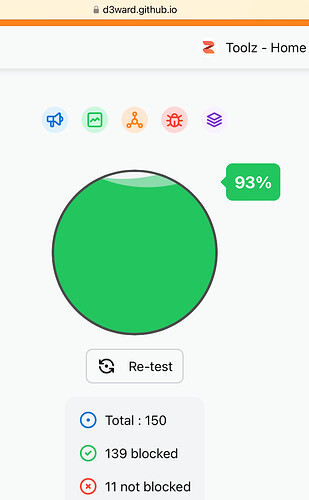

Und Pihole funktioniert natürlich auch noch:

Naja, teilweise funktioniert das schon. Zum Beispiel bleiben beim mobilen Surfen mit Heim-VPN Server dem Mobilfunknetz-Betreiber das Surfverhalten verborgen. Vorallem in fremden (ungesicherten) WLANs ist das sinnvoll.

Oder auch in Verbindung mit pi-hole/unbound, da man dann a) gleich vom heimischen Werbeblocker profitiert und b) die rekursiven DNS-Server „umgeht“…

Auch ein guter Grund für ein VPN im Mobilfunknetz kann sein, dass man keine „pseudonymisierte personalisierte Werbung auf Internetseiten ohne Drittanbieter-Cookies ermöglichen“ möchte:

https://www.heise.de/news/Werbe-Tracking-Vodafone-und-Telekom-testen-TrustPID-7126856.html

Wer also nicht von seinem Mobilfunkprovider umfassend getrackt werden möchte was das eigene Surfverhalten angeht, kann auf https://trustpid.com/ seine „Einstellungen verwalten“ und dem dauerhaft widersprechen. In der Hoffnung, dass das auch wirklich Beachtung findet. Oder ein VPN nutzen: Dann können „sie“ einen nicht mehr tracken, weil man dann für sie technisch nicht mehr im „Mobilfunk“ ist ![]()

Die direkte Verbindung der FritzBox mit einem VPN-Anbieter funktioniert bei mir bisher nicht. Ich richte Mullvad ein, aber nach wenigen Minuten ist die Verbindung zum Internet komplett weg. Interessant, dass das bei dir geht.

trustpid gibt es nicht mehr!

ja, das ist korrekt. Ich war bei meinen Gedanken und Vorschlägen ausschließlich beim Surfen vom heimischen Internetanschluss.

Sich in der heimischen Infrastruktur einen VPN-Server aufzubauen, der dann öffentlich erreichbar ist, würde ich aber schon als fortgeschritteneres Bastelprojekt bezeichnen. ![]()

Trustpid war der testbetrieb, das ganze wird jetzt als Utiq kommerziell von den gleichen Akteuren weiterbetrieben.

https://t3n.de/news/trustpid-ende-cookies-tracking-utiq-1551904/