Ehrlich gesagt, vergiss die verlinkte Drittanbieter Anleitung.

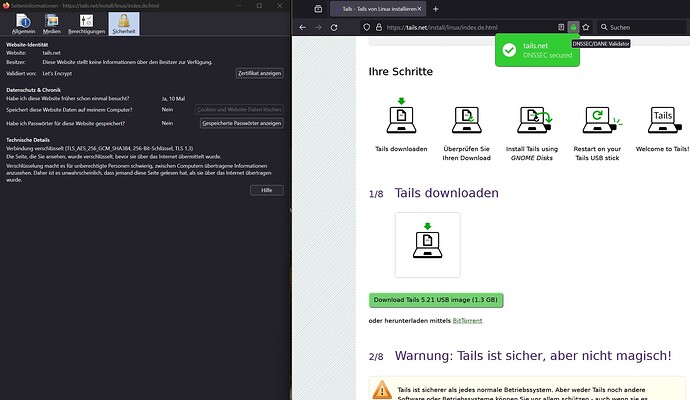

Da du keine weiteren PGP-Schlüssel hast, um über deren Beglaubigungen den öffentlichen Schlüssel von Tails zu verifizieren, musst du dich hierfür alleine darauf verlassen, dass die Seite Tails.net nicht manipuliert ist, und den richtigen Schlüssel liefert. Es sei denn, du kriegst den „richtigen“ Fingerprint von wo anders.

Aber wenn du das jetzt tust, dann kannst du auch jetzt nur die SHA Checksumme vergleichen, und hast dort ebenso die Gewissheit, dass Tails.net sagt, dass die heruntergeladene Datei korrekt ist.

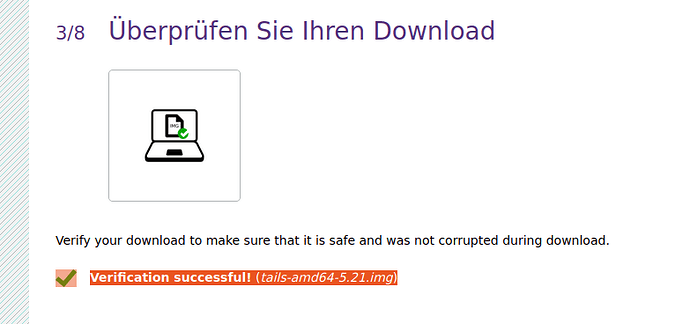

Ebenso, wenn du die JavaScript Funktion verwendest.

Ein Angreifer würde wahrscheinlich alle 3 Dinge austauschen, deswegen wird das passen, wenn du nur eine der drei Möglichkeiten verwendest.

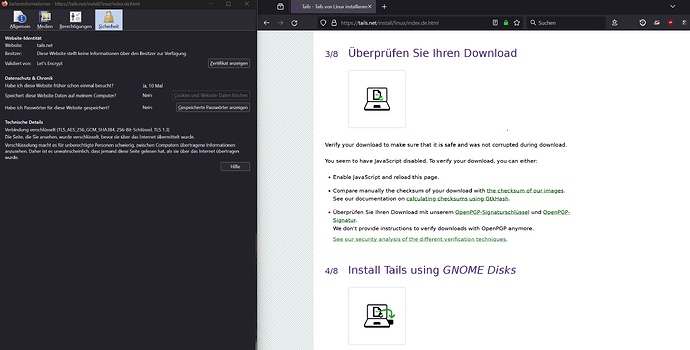

Siehe bei deaktiviertem JavaScript, bei Schritt 2:

„To verify your download, you can either:“ …

- Die JavaScript Funktion zum vergleichen der Checksumme verwenden

- Die Checksumme manuell abgleichen

- Oder die Imagedatei über die Signaturdatei per OpenPGP überprüfen

Siehe bezüglich der Sicherheit der Methoden dazu hier, auf der Seite von Tails „Download verification“, falls du gut in Englisch bist: https://tails.net/contribute/design/download_verification/

Falls du trotzdem den PGP Schlüssel verwenden möchtest, um das Image zu verifizieren:

Zu deiner Frage, ob das fehlende 0x einen Unterschied macht:

Dass vor der Schlüssel-ID/keyid bei dir kein 0x steht, ist Egal.

Das ist nur ein "Vorzeichen" für das Formatierungsformat, und lässt sich in GPG konfigurieren, ob es angezeigt wird.

Nämlich mithilfe der Option --keyid-format, deren Werte none, short, 0xshort, long, 0xlong sein können. --keyid-format long ist bei dir eingestellt, bei dem Schreiber des Blogs 0xlong.

Da du bereits vom Drittanbieterblog einen Teil des Fingerprints (nämlich die genannte keyid 0xDBB802B258ACD84F) hast, und der Fingerprint von Tails PGP Schlüssel auch bei mir A490D0F4D311A4153E2BB7CADBB802B258ACD84F (vergleiche die letzten 16 Zeichen, daraus besteht die „long“ keyid) ist, wirst du den korrekten Schlüssel haben. Das leite Ich aus deiner Konsolenausgabe im Startpost ab, wo die keyid dem entspricht.

In der Anleitung wurde zum Anzeigen des Fingerprints des Schlüssels ein „kleines Skript“ mit GPG geschrieben, das macht man nicht, da dessen Ausgaben sich von Version zu Version unterscheiden können.

Anstelle dessen solltest du gpg --fingerprint 0xDBB802B258ACD84F verwenden, ohne das durch Grep filtern zu lassen, damit der Fingerprint vom Schlüssel mit der verwendeten keyid angezeigt wird, der inzwischen kein „Fingerabdruck:“ als Text beinhaltet.

Dieser Fingerprint befindet sich an zweiter Stelle der Befehlsausgabe, und ist eine Reihenfolge von 10 Blöcken mit je 4 Zeichen von A-F & 0-9:

nutzer@debian:~$ gpg --fingerprint 0xDBB802B258ACD84F

pub rsa4096 2015-01-18 [C] [verfällt: 2025-01-25]

A490 D0F4 D311 A415 3E2B B7CA DBB8 02B2 58AC D84F

uid [ unbekannt ] Tails developers (offline long-term identity key) <tails@boum.org>

[U.S.W., der Rest der Ausgabe ist nicht weiter von Belang]

Diesen würdest du nun mit einen Fingerprint abgleichen, der dir bspw. von einem Dritten dem du vertraust gegeben wird.

Dafür nimmst du dann eben in diesen Fall meinen, den Ich angab. Den habe Ich schon vor einer Weile von der Tails Seite genommen.

Oder den aus der Anleitung, es ist der selbe. Besser als nichts, oder?

Ich nehme an, du hast bereits die Signaturdatei für „tails-amd64-5.21.img“ (mit der Endung „.sig“) heruntergeladen?

Denn danach überprüfst du mit GPG das Image und die Signaturdatei, in diesen Fall solltest du sie beide in den selben Ordner tun, und mit dem Terminal in diesen Ordner rein.

Ggf. kannst du im Dateimanager, während der Ordner mit den beiden Dateien offen ist, Rechtsklick machen, eventuell musst du Shift dabei gedrückt halten, dann hast du häufig die Option „Terminal/Konsole hier öffnen“, diese kannst du wählen, und einfach den Befehl verwenden:

gpg --verify tails-amd64-5.21.img.sig tails-amd64-5.21.img

(Du kannst auch den Dateinamen am Ende weglassen, dann wird diese automatisch gesucht)

Alternativ kannst du auch einfach das Terminal/die Konsole öffnen, und den Pfad zur Datei angeben, falls du Tails und die Signaturdatei mit dem Webbrowser in den Downloads Ordner heruntergeladen hast:

gpg --verify ~/Downloads/tails-amd64-5.21.img.sig ~/Downloads/tails-amd64-5.21.img

(~ wird durch dein Homeverzeichnis ersetzt)

Die Ausgabe sollte nun in etwa so lauten:

gpg: Signatur vom Do 21 Dez 2023 12:26:15 CET

gpg: mittels EDDSA-Schlüssel CD4D4351AFA6933F574A9AFB90B2B4BD7AED235F

gpg: Korrekte Signatur von "Tails developers (offline long-term identity key) <tails@boum.org>" [unbekannt]

gpg: alias "Tails developers <tails@boum.org>" [unbekannt]

gpg: WARNUNG: Dieser Schlüssel trägt keine vertrauenswürdige Signatur!

gpg: Es gibt keinen Hinweis, daß die Signatur wirklich dem vorgeblichen Besitzer gehört.

Haupt-Fingerabdruck = A490 D0F4 D311 A415 3E2B B7CA DBB8 02B2 58AC D84F

Unter-Fingerabdruck = CD4D 4351 AFA6 933F 574A 9AFB 90B2 B4BD 7AED 235F

Wichtig ist hierbei der Punkt:

Korrekte Signatur von "Tails developers (offline long-term identity key) <tails@boum.org>" [unbekannt]

Dieser wird angezeigt, weil du den öffentlichen Schlüssel von Tails hast (ohne den das nicht klappt), und die Signaturdatei die richtige Signatur für das Image besitzt.

Also ist ab diesen Zeitpunkt alles verifiziert.

Die Warnungen, und der [unbekannt] Zusatz am Ende der Zeilen, als auch die letzten Zeilen mit dem Fingerabdruck des Schlüssels (Der Haupt-Fingerabdruck) werden angezeigt, weil der Schlüssel nicht von dir selbst beglaubigt wurde. Das ist in diesen Fall Optional.

Das ließe sich aber lösen, indem du, wie im vorherigen Post von mir, einen eigenen privaten PGP Schlüssel erstellst, dir dessen Passwort merkst (oder aufschreibst), und mit folgenden Befehl den Schlüssel lokal Beglaubigst: (Auswahl per Fingerprint)

gpg --lsign-key A490D0F4D311A4153E2BB7CADBB802B258ACD84F

Das bestätigst du dann per j {enter}, wenn bei den letzten nummerierten (1., 2. …) Zeilen am Ende nur die „Tails developers“ angegeben werden.

Danach wäre die Ausgabe beim Verifizieren folgende:

nutzer@debian:~$ gpg --verify tails-amd64-5.21.img.sig ~/Downloads/tails-amd64-5.21.img

gpg: Signatur vom Do 21 Dez 2023 12:26:15 CET

gpg: mittels EDDSA-Schlüssel CD4D4351AFA6933F574A9AFB90B2B4BD7AED235F

gpg: Korrekte Signatur von "Tails developers (offline long-term identity key) <tails@boum.org>" [vollständig]

gpg: alias "Tails developers <tails@boum.org>" [vollständig]

Das ist eventuell besser, falls du in Zukunft erneut ein Image verifizieren möchtest. Da es dann keine Zweifel hervorruft, ob die Signatur vertrauenswürdig ist.