Entschuldige den langen Text, auch weil es streng genommen alles Off-Topic ist… (Thread-Titel) - aber es fällt mir in diesen Fall ansonsten ziemlich schwer, richtig zu antworten, ohne die Länge noch schlimmer zu machen. Auch bin Ich mir nicht ganz sicher, wie viel Erfahrung du, oder ein anderer Leser, in diesem Bereich hast.

Im Grunde hast du, aus meiner Sicht, 2 interessante Presets/Voreinstellungen im CanvasBlocker, „Stealth“/„Schwer zu detektieren“ und „Maximum Protection“/ „Maximaler Schutz“.

Davon hält der Autor vom PrHdb das „Stealth“ Preset zumindest dann für Ideal, wenn du den Expertenmodus aktivierst, und daraufhin auf selbiger Seite, unter „Vortäuschen“, den Haken bei „Persistente Daten speichern“ entfernst.

Ob es zwingend aus Sicht des Autoren nötig ist, weiß Ich nicht, der Punkt kam dazu, als ein Nutzer den/die Autoren kontaktierte, davor wurde das Preset trotzdem empfohlen - möglicherweise wurde die Option dabei auch übersehen, oder war anfangs noch nicht vorhanden.

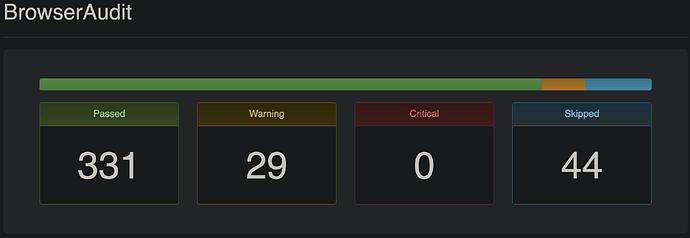

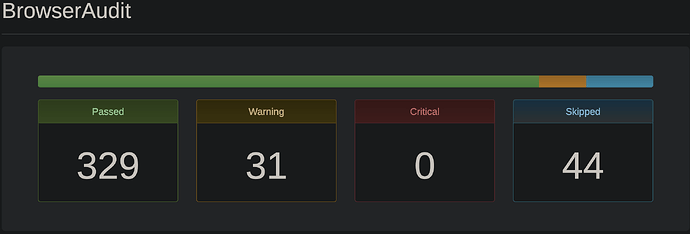

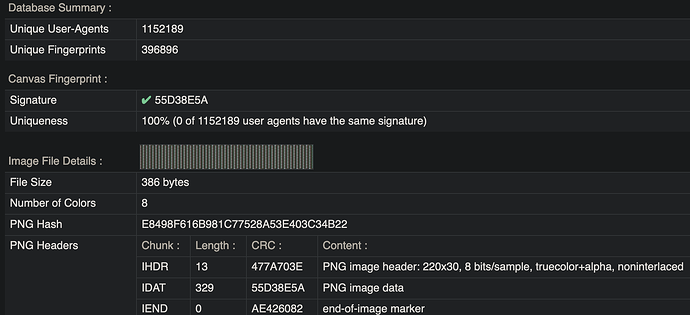

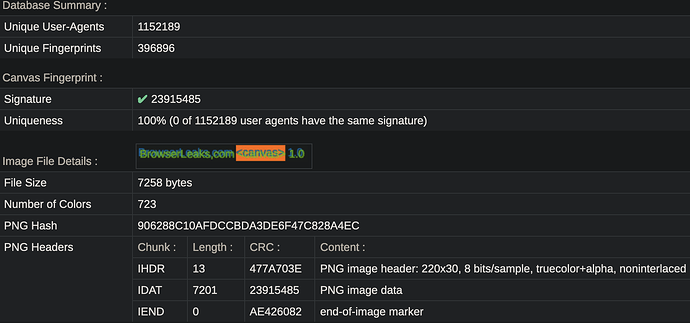

Es soll mit dem Stealth Preset vermieden werden, dass es heraussticht, dass die Canvas (etc.) Funktionen manipuliert werden.

Wenn die Option zum speichern aber nicht deaktiviert wird, würde sich dein manipulierter Canvas Fingerprint für eine Seite über unterschiedliche „Browsersitzungen“ nicht ändern (wäre jedoch zwischen unterschiedlichen Domains weiterhin unterschiedlich), obwohl er durch die Modifizierungen vermutlich wirklich einzigartig wurde, wurde ja auch so erläutert.

Da du nach dem Konzept vom Privacy-Handbuch zum beseitigen von „Identitätseigenschaften“ aber den Browser beendest (löschen des Caches, der Cookies, … möglichst allem) ist das löschen der persistenten Daten zum Ende der Session eben nötig und sinnvoll, und liefert keine Auffälligkeiten (du siehst wie ein frischer Browser aus, da du ja auch keine Seitendaten behältst).

Dass das „Maximum Protection“-Preset immer einen anderen Fingerprint liefert, bringt dir keinen Vorteil im Konzept des PrHdb.

Wenn eine Webseite einfach eine UUID in ein Cookie o.Ä. packt, bist du für diese trotzdem in dieser Sitzung wiedererkennbar, egal welches Preset du nutzt, bis dieses gelöscht wird (und möglichst alles gelöscht/verändert wird, was eine Verbindung ermöglicht/vereinfacht - Fingerprinting, IP-Adresse, …).

Das „Maximum Protection“ Preset erleichtert es zu erkennen, dass du die Canvas (u.A.) Funktionen manipulierst, da sich deren Ausgaben, bei gleichen Operationen, ständig unterscheiden - und dadurch ggf. auch nicht für die Berechnung eines Fingerprints verwendet werden, anstatt dass dieser gefälschte, sich verändernde Informationen nutzt.

Der Unterschied in diesen beiden Profilen liegt also hauptsächlich darin, dass das Stealth Preset möglichst vermeiden soll, dass Manipulationen (leicht) auffallen, während das „Maximum Protection“ Preset möglichst verhindern soll, reale/nützliche Daten zu erhalten, auch wenn es dadurch auffliegt.

Damit es keine Missverständnisse gibt: Der Expertenmodus zeigt dir nur ein paar Optionen mehr zum verändern an, durch bloße Aktivierung alleine tut dieser nichts.

Du nutzt nicht die „Stealth“ Voreinstellungen, sondern die „Maximum Protection“, oder etwaige Standardeinstellungen, oder?

Dann brauchst du keinen Expertenmodus aktivieren.

Wenn du in diesem FF Profil aber der Gruppe der vermutlich meisten Nutzer des PrHdb angehören möchtest, solltest du dich natürlich vollständig an die Empfehlungen halten. Ich denke, das wäre das „richtige“, ein Teil des Konzeptes ist nämlich auch eine gewisse Gleichheit der Konfigurationen.

Vermutlich wäre die Empfehlung, wenn du kein JShelter nutzt, wohl weiterhin die „Schwer zu detektieren“ Voreinstellung, mit der Option „Persistente Daten speichern“ deaktiviert.

Vielleicht auch die Aktivierung der „Minimale Bildschirmgröße vortäuschen“ Option, Links in der Seitenleiste unter „APIs“, ganz unten bei der Screen-API.

Aber afaik. lässt sich die Aktivierung der Option leicht feststellen.

Kleine Anmerkung: wenn die Option zum „speichern persistenter Daten“ durch das „Stealth“ Preset aktiviert wurde, wird sie nicht durch den Wechsel zu einen anderen Preset deaktiviert. Man sollte vorher also die Einstellungen von CanvasBlocker zurücksetzen, wenn man das Preset wechseln möchte.