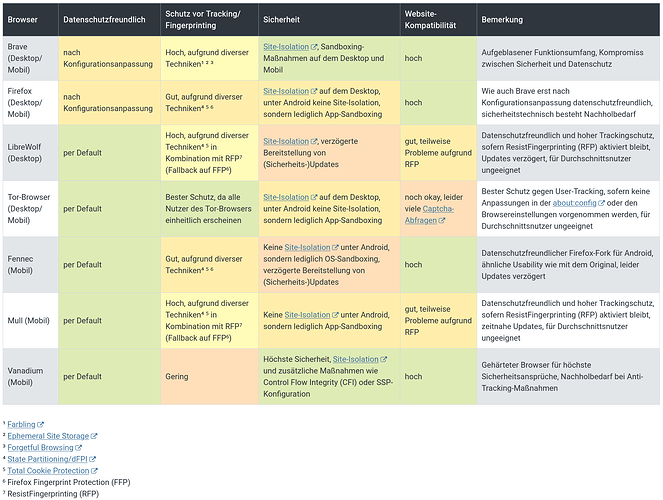

Ich habe einige Anmerkungen zur Tabelle, hier die wichtigsten:

1. Bei Gecko-Browsern unter Android sollte die Sicherheit immer rot sein.

Die „untrusted_app“-Sandbox (bitte nicht OS-Sandbox nennen, Androids OS kennt nämlich mehrere Sandboxen, wenn dann App-Sandbox) schützt Daten innerhalb der App nicht vor den eigenen Prozessen, z.B. Cookies, Passwörter, Chronik usw. Da Verified Boot unter Android (im Gegensatz zu iOS) nicht die Apps mit inkludiert, sondern nur alles außerhalb genannter App-Sandboxen, kann das bei einer unbemerkten Kompromittierung selbst für zukünftige Daten gelten. Zudem ist ihre Stärke auch nicht für ein Threat-Model ausgelegt, in dem 100.000-fach im Jahr neuer Code aus unterschiedlichsten nicht-vertrauenswürdigen Quellen ausgeführt wird. Dafür wurde die isolatedProcess-Sandbox entwickelt und mit Android 4.1 (2012 !), also schon vor Ewigkeiten eingeführt und auch von Chromium genutzt. Diese schützt auch die Daten innerhalb des App-Speichers vor dem gesandboxten Prozess. Dass Firefox es bis heute nicht geschafft hat auf dem meistgenutzten Betriebssystem der Welt eine Prozess-Sandbox einzuführen, geschweige denn Site Isolation, ist einfach nur eine Zumutung für die Sicherheit der Nutzer und war schon vor Ewigkeiten nicht mehr angemessen. Die Renderer-Sandbox ist in einem Browser die größte Hürde für Angreifern, aber FF ist auch in nahezu allen anderen Sicherheits-Bereichen deutlich hinter Chromium, insbesondere unter Android. Ganz klare Anti-Empfehlung für Gecko-Browser als Alltagsbrowser unter Android.

2. State Partitioning und Total Cookie Protection haben nichts mit Fingerprinting zu tun.

Sie dienen dem Schutz vor stateful tracking während mit Fingerprinting normalerweise stateless tracking gemeint ist. Alle in der Tabelle aufgeführten Browser haben State Partitioning zumindest für die wichtigsten Teile, allerdings werden diese durch Ausnahmen aufgeweicht (außer bei Tor Browser und Vanadium).

3. Total Cookie Protection ist ein Teil von FFs State Partitioning und sollte deshalb nicht extra aufgeführt werden.

4. Vanadiums Schutz vor Fingerprinting ist nicht „Gering“, sondern setzt auf Homogenität

Der Schutz vor Fingerprinting ist viel besser, als die vielen Leute, die Firefox verwenden und entsprechend viele Einstellung vornehmen (müssen), von denen viele gefingerprintet werden können. Mehrere andere Nutzer mit den gleichen Anpassungen, gleicher Hardware, Extensions usw wird man kaum finden, und das kann FPP auch nicht ausgleichen. Wie will man hingegen Vanadium-Nutzer auf dem gleichen Geräte-Modell unterscheiden? Vanadium bietet (gerade deshalb) nahezu keine Anpassungsmöglichkeiten, die Hardware ist die gleiche, das OS auch, Extensions gibt es keine, also bleiben nur noch Sprache und Zeitzone und die reichen in der Regel nicht aus, damit man einzigartig ist. Das ist guter Schutz auch ganz ohne Mitigations, einfach durch Homogenität. Auf dem Desktop wären Mitigations deutlich wichtiger, aufgrund der Inhomogenität der Hardware-Setups. Wer sich nur auf Fingerprinting-Mitigations fokussiert und den Crowd-Aspekt (inklusive Hardware, Anpassungen usw) außer Acht lässt, arbeitet am Thema vorbei.

5. Viele Schlagwörter sind nicht schwarz-weiß, aber die Tabelle lässt einen anderen Eindruck entstehen

- Sandboxen sind unterschiedlich je nach OS und Browser

- Site isolation ist nicht gleich Site isolation (bspw. FFs (Desktop) immer noch schwächer als Chromiums (Desktop))

- State Partitioning kann auch unterschiedlich gut oder schlecht sein (Tor Browser am besten)

- RFP ist unter Android schlechter als auf dem Desktop

- …

Gäbe noch viele andere Dinge. Würde dir empfehlen mit Daniel Micay Kontakt aufzunehmen, der kennt sich nicht nur mit Android hervorragend aus, sondern auch mit Browsern.