Ja. Außerdem aber auch je zentralistischer, desto gefährlicher! Gerade am Beispiel Cloudflare: 35% des weltweiten DNS sind in deren Hand. Ein gruseliges Angebot.

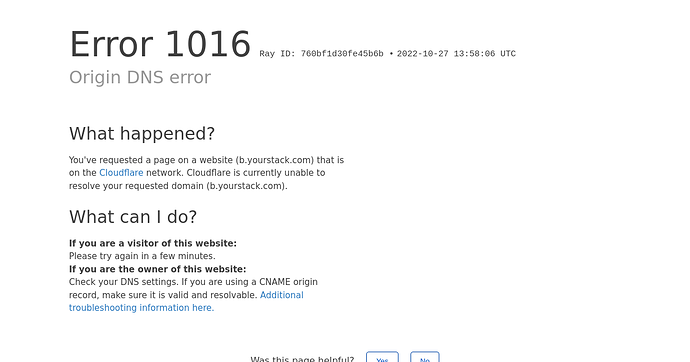

Wenn sie einen aussperren – das ist bestimmt jedem schon mal passiert:

Dann kommt man da nicht rein – und erfährt auch nicht, warum. Sie zensieren einfach nach Gutdünken.

Was, wenn sie einfach mal abschalten (oder einen Defekt haben)? Kommt vor:

Der Ausfall sei weitreichend gewesen und habe eine grosse Anzahl von Services wie Fitbit, Discord, NordVPN und Feedly betroffen. Auch einige Webseiten wie ‚The Register‘ oder ‚Medium‘ waren zwischenzeitlich nicht erreichbar.

Berichte über die Probleme begannen am 21. Juni [2022] gegen 8.30 Uhr Schweizer Zeit. Die Konnektivität im Netzwerk von Cloudflare sei in weiten Regionen unterbrochen worden, so das Unternehmen auf seiner Statusseite. Der Vorfall wirke sich „auf alle Dienste der Datenebene in unserem Netzwerk aus“.

Später erklärte die Firma, das Problem sei auf „unseren Fehler“ zurückzuführen gewesen und habe innerhalb von 75 Minuten behoben werden können. Der Ausfall habe 19 Cloudflare-Rechenzentren betroffen. „Leider wickeln diese 19 Standorte einen erheblichen Teil unseres weltweiten Datenverkehrs ab“, so das Unternehmen in einem ausführlichen Blogeintrag.

Eine Änderung in der Netzwerkkonfiguration an diesen Standorten habe die Störung ausgelöst. „Wir entschuldigen uns sehr für diesen Ausfall. Dies war unser Fehler und nicht das Ergebnis eines Angriffs oder einer böswilligen Aktivität“, so Cloudflare.

Sie können jederzeit ein Drittel des Internets in Geiselhaft nehmen. Durchaus auch mutwillig:

8chan Vorfall

Im August 2019 Cloudflare traf die Entscheidung, das berüchtigte Forum 8chan als Kunden fallen zu lassen. Matthew Prince, CEO und Mitbegründer von CLoudflare nannte die Seite „eine Senkgrube des Hasses".

Weit verbreiteter Serviceausfall

Trotz seiner enormen Größe, Cloudflare ist nicht völlig immun gegen Probleme. Ein solcher Vorfall (von ihm selbst verursacht) ereignete sich Mitte 2019 und führte zu weit verbreiteten Ausfällen auf breiter Front, die über 30 Minuten dauerten. Das Problem? EIN Softwarebereitstellung schief gelaufen.

Welche Software gegen das Problem? Möge jeder selber prüfen: cloudflare-bypass

Ich habe am 20.02.2020 geschrieben (altes Forum):

Deswegen ist es wichtig, wenigstens zu wissen , wann man heimlich gefiltert wird!

Dafür hilft das FF-AddOn Block Cloudflare MiTM Attack in der alten Version 1.0.14 zuletzt aktualisiert am 15. März 2018 von cypherpunk (inzwischen in der AMO ausgelistet), hier direkt aus dem Torproject. NICHT die ebenfalls alte, aber neuere Version 1.0.1811.1 (23. Okt. 2018) aus der AMO! Die ist defekter Müll!

Außerdem gibt es ein AddOn, das ein Warn-Icon für die Tool- oder Adressleiste bietet: Detect Cloudflare.

Und am 22.02.2020:

Daraus schließe ich, was ich schon vermutete: die neuere (nun einzig verbliebene) Version in der AMO ist auch kein Update, sondern ein Fake . Der in kyrillischer Schrift angegebene Entwickler heißt „Hacken zum Spaß“ und die Kurzbeschreibung „Gehorchen Sie der globalen Überwachung oder leisten Sie Widerstand. Sie haben die Wahl.“ Offensichtlich hat da jemand gezeigt, daß es ihm erfolgreich gelungen ist, die AMO zu kompromittieren.

Dummerweise hat Mozilla das falsche AddOn entfernt. Lange Zeit waren sie beide gelistet.

Entscheidend ist ihre Dienstleistung, für Kunden quasi das www zu natten: sie verstecken ihre wahre DNS hinter einer selbst verteilten.

Damit entscheiden sie, wer die komplette Kunden-Webseite (IPs – nicht externen content) erreichen darf. Das eben nicht einzeln konfigurierbar wie Proxy und Firewalls, sondern global bei einem einzigen Dienstleister gebündelt, der sich wie eine Seuche ausbreitet!

Und:

Du kannst es anklicken, dann gibt es Detail-Informationen über die Anzahl der Elemente bei Gelb und zusätzlich, daß es die Domäne betrifft, bei Rot (https://www.mozilla.org/de/ z.B.). Blockieren tut dieses Add-On nichts.

Das andere Add-On kann zwar auch Blockieren, aber es erkennt nur ganze Webseiten, keine Elemente, die von ansonsten freien Seiten vom CDN nachgeladen werden.

Ich benutze beide und obendrein Cloud Firewall, das aber nicht mehr gelistet ist (Developed by nipos. support@nikisoft.one Mastodon: @nipos@social.avareborn.de), das blockt wahlweise Google | Amazon | Facebook | Apple | Microsoft | Cloudflare. Es zählt die Vorfälle! Aber es muss oft für Webseiten „ausnahmsweise“ disabled werden, wenn man alles blockiert, sonst sieht man nichts mehr …

[…] könnte man es auch so machen, dass Inhalte vom CDN x zunächst mit einem Warnhinweis geblockt werden, der Nutzer aber trotzdem die Möglichkeit hätte bei Bedarf dann auf einen Link zu klicken und die Seite zu sehen?

Ja, das Add-On Block Cloudflare MiTM Attack kann eine Warnseite anzeigen und Du kannst entscheiden, ob Du sie wegklickst oder den request abbrichst.

Das ist in den Einstellungen die Option Show security warning page aber eben nur für die Seiten, die komplett per DNS hinter Cloudflare verborgen sind, nicht freie Seiten mit externem Content aus dem CDN.

Am 23.02.2020 dann:

Dokumentieren tut nur das dritte AddOn, Cloud Firewall, das Du beim Entwickler nachfragen müsstest: nipos: support@nikisoft.one Mastodon: @nipos@social.avareborn.de.

Und schließlich am 24.02.2020:

Die verschiedenen Add-Ons sind sich allerdings auch bei den Anzeigen nicht ganz einig …

Hier am Beispiel von CDN-Content, weil sie darauf alle reagieren:

Cloud Firewall | True Sight | Detect Cloudflare | Anti-MiTM (Block Cloudflare MiTM Attack)

Einig sind sie sich wenigstens darin, zu warnen. Externe Medien

Cloud Firewall zählt und blockiert einzeln Google / Amazon / Facebook / Apple / Microsoft / Cloudflare

True Sight zeigt nur an Google / Amazon / Cloudflare und 32 weitere

Detect Cloudflare zeigt nur Cloudflare an

Anti-MiTM zeigt und blockiert einzeln Cloudflare / Incapsula / Shield / Sucuri