Cloudfare ist mit Abstand eines der Unternehmen die eingestampft gehören, und ich schreibe auch jeden Dienstleister an der Cloudfare nutzt offeriere Alternativen und weise auf die Gefahr hin die von Cloudfare ausgeht.

Als Tor Nutzer ist man auch einer von den wenigen die immer wissen wann Cloudfare eingesetzt wird, da Cloudfare in den meisten Fällen eine Verbindung einfach per Exit Node Blockliste von der Verwendung generell ausschließt und jede VPN-Verbindung nur durch lässt wenn genug Gegenmaßnahmen zum Browser Fingerprint fallen gelassen werden.

Das schlimmste an dieser Cloudfare Wall ist aber, das die Dienstleister jegliche Bedenken über Bord werfen das hier sämtlicher Datenverkehr mit Zertifikaten verschlüsselt wird, die Cloudfare selber ausstellt. Von Industriespionage haben die noch nie was gehört, oder?

Ich frage mich warum das Tor Projekt kein Cloudfare braucht gegen DDoS Angriffe, muss also andere wirksame Maßnahmen geben, welche nicht so zentral die Macht inne hat.

Ok, d’accord, Cloudflare ist kagge.

Nur kann mir einer bitte herleiten, wo friendly captcha das nutzen tut?

Da ist ein Cloudflare https Zertifikat auf deren Seite. Das konnte ich sehen, nur ist das ja kein Beweis.

Ich habe mir die Erweiterung in FF Detect Cloudflare kurz reingenommen. Hat auch nix angezeigt, ist aber auch veraltet.

Nächster Test: https://www.classcentral.com/ Sign up mit Tor, mittlere Sicherheitsstufe, friendly captcha script erlaubt - das Captcha erkennt mich nicht als Mensch, läuft nicht durch.

Gibts also eine verlässliche Ansage zu friendly captcha und Cloudflare?

Steht im Auftragsverarbeitungsvertrag. Kann ich dir aber aus Gründen der Vertraulichkeit nicht zeigen.

Vielleicht nutzen sie die nur für Business Nutzer. Kann mir aber nicht vorstellen, dass sie Cloudflare für Business nutzen und für die Endnutzer nicht.

Cloudfare gibt auch nur Zertifikate aus auch ohne sein man-in-the-middle Proxy, den man nur mit Tor begegnet.

Edit: Das stimmt so wohl nicht, sondern der Kunde kann es bestimmen ob Tor akzeptiert wird oder nicht, das Zertifikat ist aber der Beweis für cloudflare Proxy Nutzung. Mein jetziger Stand was ich dazu gefunden habe.

Ich kann nur raten, würde aber behaupten weil die Abfrage über cloudfare läuft, wird die Tor IP geblockt.

Das stimmt nicht! Ohne Tor brauchst Du nur vielleicht das passende AddOn, das Dich darauf aufmerksam macht und Dir die Macht der Entscheidung zurück gibt:

Cloudflare - nun überall …? (tl;dr: Am Ende des zweiten Beitrages.)

Ja klar, man kann die cloudfare Nutzung auch ohne tor erkennen, das wollte ich nicht damit sagen.

Eher wenn man sorglos im Netz unterwegs ist, wird man nicht mitbekommen wie allgegenwärtig cloudfare ist.

Wer ohne solche Detektoren unterwegs ist, müsste die Zertifikate jedes mal anschauen und prüfen.

Wenn Du Tor oder VPN nutzt kommst Du ja erst mal gar nicht auf die angefragte Seite sondern hängst am Proxy fest.

Das passiert dem 0815 Nutzer so gut wie nie, deswegen kennt auch keiner cloudfare und erkennt das Problem an denen.

Erkenne die Detektoren nur die verwendeten Zertifikate oder auch ob der Proxy Dienst genutzt wird?

Du bekommst eine Sperrseite mit dem konkreten MiTM-Hinweis auf CF und kannst dann entscheiden, ob Du sie verlassen, für die Seite eine Ausnahme freigeben willst, oder gleich für die ganze Domain.

Außerdem kannst Du von der Sperrseite aus Deine ganzen angesammelten Ausnahmen verwalten.

Wenn Du eine Ausnahme machst und weiter gehst, bekommt die zugelassene Webseite einen auffälligen gestrichelten Rahmen und wenn Du sie als Lesezeichen anlegst, beginnt das immer mit „Cloudflare“.

Ist schon spannend. Um Cloudflare einfach zu erkennen, braucht man uralt add-ons, bei denen Mozilla nicht mehr für die Sicherheit garantieren mag.

Welche anderen weniger einfachen Wege wären denn möglich?

Oder gibts Webseiten, die das erkennen?

Es gibt auch Webseiten, die ganz über cloudflare gehen (d.h. mit cloud firewall sehe ich nichts), wenn ich die Seite mit Tor aufrufe (mit ausgeschalteten Skripten), gehen sie aber (noch) problemlos.

Das mit Tor muss ich mal mit anderen Seiten überprüfen. Die meisten IT-Seiten mit Tutorials usw. die ich in der Vergangenheit ansehen wollte, gingen voll über cloudflare.

https://blog.torproject.org/trouble-cloudflare/

es waren mal 80% der Exit nodes…das wird sich mittlerweile zum Dreistelligen verschoben haben

und cloudflare bot eine Lösung, die Kunden konnten wählen, ob sie zusätzlich eine onion Adresse habe wollten und cloudflare stelle 10 Exit nodes wo man die Seiten ohne Captcha aufrufen konnte mit dem Tor Browser

https://www.golem.de/news/tor-netzwerk-cloudflare-bietet-onion-services-1809-136707.html

hat sich nicht durch gesetzt und die captcha Plage ging weiter. Es wurde seitens cloudflare wieder was gebastelt das privacy Token

https://news.itsfoss.com/cloudflare-pat/

was man dann heute mit Browser Addon benutzen kann. Aber ja klar, ich lasse mir von cloudflare ein einzigartiges Token in mein Browser laden damit mich cloudflare markieren und tracken kann… Gratulation cloudflare …

Ihr könnt auch Pech haben, das zu strenge Regeln die ein Fingerprinting im Browser verhindern ebenfalls ein cloudflare Block auslöst, dann wisst Ihr schon mal das Eure Einstellungen gut sind ![]()

Wenn man für cloudflare die Freigaben gibt und man auf die eigentlich Webseite kommt, können die Freigaben wieder genommen werden, es funktioniert dann weiterhin…

Du brauchst Block Cloudflare MiTM Attack, das

bei dem meines Wissens Mozilla noch nie für die Sicherheit garantieren mochte und spontan nur die Fälschung gelistet hatte.

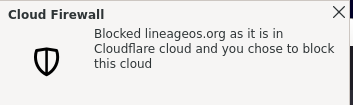

Verstehe ich nicht. Ich sehe das mit Cloud Firewall:

Beispiel: lineageos.org

Wenn man dem AddOn nicht traut, kann man es auch so erkennen (in Linux):

Im Terminal:

~$ traceroute lineageos.org

traceroute to lineageos.org (172.67.69.209), 30 hops max, 60 byte packets

1 fritz.box (192.168.178.1) 0.802 ms 0.966 ms 1.620 ms

2 ............

5 172.67.69.209 (172.67.69.209) 11.796 ms 11.847 ms 12.712 ms

Und dann die IP prüfen mit https://www.whois.com/whois/172.67.69.209

Irgendwie scheint es missvrständlich gewesen zu sein, was ich geschrieben habe. Ich meinte, wenn ich manche Webseiten im Firefox mit dem Addon Cloud Firewall aufrufe, werden sie vom Addon blockiert (d.h. es erscheint eine Meldung analog zu dem, was nudel gepostet hatte, von der WEBSEITE selbst ist kein Inhalt zu sehen, so sollte es ja sein). Wenn ich diese Webseite im Torbrowser aufrufe, wird der Torbrowser hier nicht von cloudflare geblockt, der Inhalt ist zu sehen. Das funktioniert aber nicht für alle Seiten.

Was ich sagen wollte: Es gibt Webseiten, die über cloudflare gehen, aber trotzdem vom Torbowser angezeigt werden können. Torbrowser ist also nicht immer ein einfacher Weg, um Cloudflare zu erkennen → als Antwort auf @Bit’s Antwort auf @Franz_Wertigheim .

Es heißt JS Challenge und hat nichts mit Fingerprinting zu tun.

Das Hauptziel besteht darin, massenhaftes Spamming der Website für Bots teuer zu machen.

Zu diesem Zweck verlangt die Cloudflare JS Challenge, dass der Client eine Proof-of-Work Aufgabe ausführt. Die Lösung kostet einen einzelnen Client nur ein paar Sekunden, wird aber äußerst kostspielig wird, wenn man einen Bot Angriff mit einer Rate von 1000 und mehr von Anfragen pro Sekunde durchführt.

Außerdem wird geprüft, ob der Client über eine vollständige Javascript-Engine verfügt. Bots haben nur eine begrenzte Javascript Unterstützung.

Die JS-Challenge wird auch nicht nicht von Cloudflare auferlegt, sondern von deren Kunden.

sie kann im Cloudflare-Dashboard aktiviert werden, wenn z. B. die Website angegriffen oder überlastet ist.

Nein, ein Weg sicher cloudflare zu erkennen ist zu prüfen, ob ein Zertifikat von cloudflare verwendet wird und das prüft das Addon für dich und blockt die Seite. Wenn der Kunde hier LineageOS den Aufruf durch Exit Nodes zu lässt, wird der Tor Browser nicht geblockt. Der Standard ist aber, das Tor vom Proxy abgelehnt wird. Da die IP Adressen einen zu niedrigen Vertrauensscore von cloudflare bekommen. Grundsätzlich ob von der IP jemals eine Gefahr ausging oder nicht. Aus diesem Grund ist es eine Seltenheit das man mit dem Tor Browser von cloudflare gehostete Webseiten zu Gesicht bekommt, da die Kunden die Einstellungen nicht anpassen.

Dein Addon beschützt Dich auch mit den normalen Firefox vor cloudflare MITM-Seiten da die Zertifikate als nicht sicher anzusehen sind trotz https. Rein theoretisch betrachtet.

Doch, ich denke, ich hatte Dich verstanden.

Deswegen habe ich nochmal auf Block Cloudflare MiTM Attack hingewiesen – statt oder zusätzlich zu dem von Dir erwähnten Cloud Firewall.

Deswegen habe ich das so erwähnt:

denn es war die Antwort auf

also war explizit der weniger einfache Weg gesucht.

Nein.

https://oekoesel.de/ z.B. ist von Let’s Encrypt zertifiziert und liegt doch hinter Cloudflare.

Mit dem Tor-Browser kommt man auch hin.

Etwas bekannter:

https://www.thunderbird.net/de/:

zertifiziert von Google, mit dem Tor-Browser erreichbar und liegt doch hinter Cloudflare.

Wenn man sich die Zertifikate genauer anschaut findet man cloudflare unter Embedded SCTs

Ich hatte schon korrigiert, das der Kunde die Tor Blockliste deaktivieren kann, Standard ist sie aktiviert im Produkt da alle IP Adressen niedrige Vertrauensscore bei cloudflare bekommen.